تحقیقات

بر اساس سند ارائه شده، خلاصهای از نکات کلیدی به شرح زیر است:

- تحقیقات و بررسیها:

- چندین مطالعه و تحقیق در مورد سانسور اینترنت، فیلترینگ و تشخیص ترافیک پروکسی در ایران ذکر شده است.

-

تحقیقات مداومی در مورد شناسایی ترافیک پروکسیهای مبهمسازی شده، حتی با پدینگ تصادفی و چندین لایه پوشش در حال انجام است.

-

آینده فیلترینگ:

- سیستمهای فیلترینگ جدید در حال توسعه هستند، از جمله رویکردهای مبتنی بر یادگیری ماشینی.

-

بحثهایی در مورد فیلترینگ DNS و پیادهسازی IPv6 وجود دارد.

-

تأثیرات فیلترینگ:

- فیلترینگ منجر به آسیبپذیریهای امنیتی، افزایش دستگاههای زامبی در شبکه و دشواری در بهروزرسانی نرمافزارها و دستگاهها شده است.

-

همچنین باعث مهاجرت متخصصان و اتکا به افراد غیرمتخصص شده است.

-

مشارکت بینالمللی:

-

دولت آمریکا از غولهای فناوری مانند آمازون، گوگل، مایکروسافت و کلادفلر درخواست کمک کرده تا پهنای باند سرویسهای VPN مورد حمایت آمریکا را برای دور زدن فیلترینگ اینترنت در کشورهایی مانند روسیه و ایران افزایش دهند.

-

فناوریهای جدید فیلترینگ:

-

بحثهایی در مورد فناوریهای فیلترینگ "نسل جدید" وجود دارد که میتواند به عنوان نوعی فیشینگ عمل کرده و امنیت و حریم خصوصی کاربران را به خطر بیندازد.

-

پروژههای تحقیقاتی:

-

پروژههای تحقیقاتی مختلفی ذکر شده، از جمله پروژههایی که هدف آنها تشخیص ترافیک رمزنگاری شده VoIP و ابزارهای ضد فیلترینگ با استفاده از روشهای یادگیری عمیق است.

-

تأثیر بر زبان فارسی:

-

گزارش شده که فیلترینگ به کاهش حضور زبان فارسی در وب کمک میکند.

-

جایگزینهای VPN:

- سند به جایگزینهایی برای VPNهای سنتی اشاره میکند، مانند Twingate که به عنوان یک راه حل دسترسی از راه دور با اعتماد صفر توصیف شده است.

این خلاصه موضوعات اصلی مورد بحث در سند را پوشش میدهد و بر سانسور اینترنت، تأثیرات آن و پیشرفتهای فناوری مرتبط در ایران و جهان تمرکز دارد.

توماج صالحی

The Great Firewall of China (GFW)

The Great Firewall of China (GFW) today experienced the largest internal document leak in its history. More than 500GB of source code, work logs, and internal communications have been exposed, revealing details about the development and operation of the GFW.

The leak originated from a core technical force — Geedge Networks (with chief scientist Fang Binxing) and the MESA Lab in the Institute of Information Engineering, Chinese Academy of Sciences.

The company not only provides services to local governments in Xinjiang, Jiangsu, and Fujian, but also exports censorship and surveillance technology to countries such as Myanmar, Pakistan, Ethiopia, and Kazakhstan under the “Belt and Road” framework.

Due to the massive volume of material, GFW Report will continue analyzing and updating on this page:

https://gfw.report/blog/geedge_an

https://gfw.report/blog/geedge_and_mesa_leak/en/

https://x.com/gfw_report/status/1966669581302309018

بر اساس اسناد لیک شده از GFW چین، برنامههای پیشرفتهای برای نظارت بر افراد وجود داشته و سیستم درحال توسعهی قابلیت محدوده جغرافیاییه، تا هنگام ورود افراد خاص به مناطق مشخص، هشدار صادر کنه و بتونه مسیرهای موقعیتی تاریخی کاربران رو برای بازسازی الگوی فعالیت اونها ردیابی کنه. سیستم بهطور ویژه افرادی که سیمکارت خودشون رو مرتب تغییر میدن، تماسهای بینالمللی میگیرن یا از ابزارهای عبور از فیلترینگ و شبکههای اجتماعی خارجی استفاده میکنن، علامتگذاری کرده و یک پایگاه داده پویا از «کاربران پرخطر» ایجاد میکنه. قویترین قابلیت این سیستم، نظارت بر گروههاست. سیستم میتونه توزیع جغرافیایی گروههای تحت نظارت رو روی نقشه بهصورت لحظهای نمایش بده و حضور غیرعادی افراد در مکانهای خاص رو مشخص کنه، تا اپراتورها بتونن از پیش، شکلگیری اعتراضات و تجمعات بزرگ رو شناسایی و پیشبینی کنن.

اسناد گیک نتورکس؛

اسناد گیک نتورکس؛ مجری فیلترینگ چین لیک شده، همون GFW و نشون میده این شرکت نه تنها با چین همکاری میکنه بلکه این سیستم فیلترینگ رو به کشورهای دیگه هم میفروشه. من یه جزئیات کلی براتون میذارم تا تحلیلهای دیگه هم روزهای آینده بچههای شبکه بذارن.

-

کل فایلها ۶۰۰ گیگ هستن، خوندنشون به درک بیشتر کمک میکنه، بهتره روی یه ماشین مجازی اجرا بشن. (برای امنیت) محصول اصلی این شرکت نرمافزار TSG هست. کارهای زیادی میکنه مثلا میتونه نام سرور (SNI) رو از ترافیک رمزگذاری شده TLS و QUIC استخراج کنه و بر اساس اون فیلترینگ انجام بده.

-

قابلیت شکلدهی ترافیک (Traffic Shaping) رو داره. یعنی جای مسدود کردن کامل یه آیپی یا کانکشن، میتونه سرعت اون رو کم کنه تا کیفیتش پایین بیاد. یا اینکه میتونه برای آلوده کردن کاربران به بدافزار یا وادار کردن اونها به شرکت در حمله DDoS استفاده بشه. فیلترینگ + آلوده کردن.

-

یکی از کارهای گیکنتوورکس اینه که روشهای دور زدن فیلترینگ رو مهندسی معکوس میکنه، مثلا از v2ray استفاده میکنن و سعی میکنن الگوی ترافیکیش رو متوجه بشن، یا برنامههای ویپیان رو دیکامپایل میکنن تا کد برنامه و لیست سرورهاشو پیدا کنن. اکانت پولی همه شرکتهای ویپیان رو دارن.

-

عضی از کاربران رو برچسب گذاری میکنن، «کاربری که زیاد از ویپیان استفاده میکنه» و این کاربر از هر روشی بعدا استفاده کنه اون روش مسدود میشه.

-

میتونه هر جریان ترافیک پرحجم و غیرعادی رو به عنوان مشکوک علامتگذاری کنه و بعد از یک دوره مشخص، مثلا ۲۴ ساعت، اون رو مسدود کنه.

-

اسناد لیک شده گیک نتورکس میگه این سیستمها به کشورهایی مثل میانمار، اتیوپی، قزاقستان، پاکستان و یک مشتری ناشناس (اسم رمز: A24) فروخته شده. مجدد برای امنیت خودتون فایلها روی ماشین مجازی اجرا بشن.

دیتای بیشتر: https://shabake.dev/geedge-networks-leak-censorship-export/

فایلها: https://github.com/net4people/bbs/issues/519#issuecomment-3286329872

https://threadreaderapp.com/thread/1966791594226364848.html

دیوار آتش بزرگ

افشای بیش از ۱۰۰ هزار سند نشان میدهد شرکتی چینی به نام Geedge Networks در حال فروش نسخهای از «دیوار آتش بزرگ» چین به کشورهای مختلف است.

این اسناد که به دست رسانهها و نهادهای حقوق بشری رسیده، پرده از گسترش نظارت و کنترل اینترنت در کشورهایی مثل پاکستان، قزاقستان، اتیوپی و میانمار برمیدارد.

سیستم اصلی با نام TSG در دیتاسنترها نصب میشود و میتواند:

◾️کل ترافیک اینترنت یک کشور را رصد کند ◾️پیامها، پسوردها و ایمیلهای رمزنگارینشده را بخواند ◾️حتی VPN و ابزارهای دور زدن فیلترینگ را شناسایی و مسدود کند

طبق اسناد، در میانمار این سیستم همزمان ۸۱ میلیون اتصال اینترنتی را زیر نظر دارد! در پاکستان هم از سال ۲۰۲۴ مجوز رسمی استفاده از این فناوری داده شده است. کارشناسان میگویند این ابزارها فقط سانسور نیستند؛ بلکه به دولتها قدرت میدهند تا افراد را بهطور شخصی هدف قرار دهند. یکی از پژوهشگران امنیتی میگوید: «این سطح از کنترل واقعاً ترسناک است و هیچ حکومتی نباید چنین قدرتی داشته باشد.» با انتشار اسناد داخلی مربوط به دیوار آتش بزرگ چین (GFW)، نام و تصویر دو نفر از چهرههای اصلی این پروژه در شبکههای اجتماعی دستبهدست میشود:

⚫️ ژنگ چاو، مدیر ارشد فناوری شرکت Jizhi ⚫️ فان بینشینگ، معروف به «پدر فایروال چین» کاربران اینترنتی چین خواستار محاکمه این افراد بهخاطر نقش مستقیمشان در سرکوب اینترنت شدهاند.

خلاصه گزارش

گزارش در مورد افشای اسناد Geedge و MESA: تحلیل بزرگترین نشت اسناد دیوار آتش بزرگعنوان مقاله:Geedge & MESA Leak: Analyzing the Great Firewall’s Largest Document Leakتاریخ انتشار:۱۱ سپتامبر ۲۰۲۵ (بر اساس محتوای مقاله، که با تاریخ فعلی ۱۴ سپتامبر ۲۰۲۵ همخوانی دارد)منبع:وبلاگ gfw.report – این مقاله به عنوان یک تحلیل جامع از نشت اسناد مرتبط با دیوار آتش بزرگ چین (GFW) منتشر شده است.خلاصه:این مقاله به بررسی بزرگترین نشت اسناد مرتبط با دیوار آتش بزرگ چین (GFW) میپردازد که در ۱۱ سپتامبر ۲۰۲۵ رخ داد. نشت شامل بیش از ۵۰۰ گیگابایت داده، از جمله کد منبع، لاگهای کاری و رکوردهای ارتباطات داخلی است. این اسناد جزئیات تحقیق، توسعه و عملیات GFW را فاش میکنند و همچنین صادرات فناوریهای سانسور و نظارت را به کشورهای دیگر برجسته میسازد. شرکت Geedge Networks و آزمایشگاه MESA به عنوان بازیگران کلیدی معرفی شدهاند، با ارتباط مستقیم به افراد برجستهای مانند فانگ بینشینگ (پدر GFW) و ژنگ چائو. این نشت میتواند بینشهای فنی عمیقی در مورد فناوریهای سانسور اینترنت ارائه دهد و تأثیرات آن بر چین و کشورهای صادراتی مانند میانمار را نشان دهد. مقاله بر تحلیل مداوم این دادهها تأکید دارد و هشدارهایی در مورد امنیت ارائه میدهد.جزئیات کلیدی:رویدادها و زمانبندی:۲۰۰۸: فانگ بینشینگ آزمایشگاه مهندسی ملی امنیت محتوای اطلاعات (NELIST) را در مؤسسه فناوری محاسباتی آکادمی علوم چین تأسیس کرد. ۲۰۱۲: NELIST به مؤسسه مهندسی اطلاعات آکادمی علوم چین (IIE, CAS) منتقل شد. در ژانویه ۲۰۱۲، تیمی در IIE تشکیل شد که در ژوئن همان سال به طور رسمی MESA (Massive Effective Stream Analysis) نامیده شد. ۲۰۱۲-۲۰۱۸: MESA دستاوردهایی مانند انتخاب استعدادها، جوایز و گسترش تیم را تجربه کرد، با پروژههای کلیدی و رشد درآمد تا سال ۲۰۱۶. ۲۰۱۸: فانگ بینشینگ شرکت Geedge (Hainan) Information Technology Co., Ltd. (Geedge Networks Ltd.) را تأسیس کرد و خود را به عنوان دانشمند ارشد معرفی کرد. ۱۱ سپتامبر ۲۰۲۵: نشت عمومی بیش از ۵۰۰ گیگابایت اسناد مرتبط با GFW.

شرکتها و آزمایشگاههای درگیر:Geedge Networks: تأسیسشده در ۲۰۱۸ در هاینان، با فانگ بینشینگ به عنوان دانشمند ارشد. پرسنل R&D اصلی از مؤسسات مانند آکادمی علوم چین، مؤسسه فناوری هاربین و دانشگاه پست و مخابرات پکن آمدهاند. ژنگ چائو به عنوان مدیر فناوری (CTO) خدمت میکرد. این شرکت خدمات سانسور و نظارت را به دولتهای مناطق سینکیانگ، جیانگسو و فوجیان ارائه میدهد و فناوری را به کشورهای میانمار، پاکستان، اتیوپی، قزاقستان و دیگران تحت چارچوب "کمربند و جاده" صادر میکند. آزمایشگاه MESA: وابسته به IIE, CAS، تشکیلشده در ژانویه ۲۰۱۲ و رسمیشده در ژوئن ۲۰۱۲. این آزمایشگاه در تحقیق و توسعه GFW نقش داشته و تا ۲۰۱۸ پروژههای مهمی را تکمیل کرده است.

طبیعت و گستردگی نشت دادهها:حجم کل: حدود ۶۰۰ گیگابایت فایلهای نشتشده. انواع اسناد: کد منبع، لاگهای کاری، رکوردهای ارتباطات داخلی، و فایلهای خاص مانند mirror/repo.tar (۵۰۰ گیگابایت، آرشیو سرور بستهبندی RPM)، geedge_docs.tar.zst، geedge_jira.tar.zst، mesalab_docs.tar.zst، mesalab_git.tar.zst، و فایلهای .docx مانند A HAMSON-EN.docx و BRI.docx. منابع: دادهها از Jira، Confluence و GitLab استخراج شدهاند، که با پسوندها و توصیفات فایلها مشخص است. تعداد فایلها: جزئیات دقیق تعداد ارائه نشده، اما فایلی مانند mirror/filelist.txt شامل ۷,۲۰۶,۳۴۶ ورودی است، که نشاندهنده حجم عظیم است.

بینشهای فنی در مورد فناوریهای سانسور:GFW به عنوان چتر اصطلاحاتی برای سیستمهای سانسور اینترنت توصیف شده که شامل تیمهایی برای تحقیق، توسعه، عملیات، سختافزار و مدیریت است. جزئیات فنی خاص در مقاله محدود است، اما کد منبع و اسناد نشتشده انتظار میرود جزئیات روشهای سانسور مانند DPI (Deep Packet Inspection) و مسدودسازی VPN را فاش کند. مقاله وعده تحلیل مداوم را میدهد و اشاره میکند که این دادهها میتوانند مکانیزمهای فنی GFW را روشن کنند.

ارتباط با افراد کلیدی:فانگ بینشینگ: معروف به "پدر دیوار آتش بزرگ"، بنیانگذار NELIST در ۲۰۰۸ و دانشمند ارشد Geedge از ۲۰۱۸. ژنگ چائو: CTO Geedge، انتخابشده برای برنامه استعداد "ستاره نوظهور" IIE در ۲۰۱۵، و عضو تیم MESA از ژانویه ۲۰۱۲.

پیامدهای سانسور اینترنت در چین و میانمار:نشت نقش Geedge در ارائه خدمات سانسور داخلی (مانند سینکیانگ) و صادرات به میانمار و دیگران را فاش میکند، که نشاندهنده گسترش جهانی فناوریهای چینی سانسور است. این میتواند بر شیوههای سانسور در این مناطق تأثیر بگذارد و همکاریهای بینالمللی را برجسته کند، هرچند جزئیات خاص در مقاله محدود است.

ارجاع به مقالات تحقیقاتی یا مسائل قبلی:مقالات تحقیقاتی خاص ذکر نشده، اما به طور کلی به مسائل قبلی مرتبط با GFW اشاره شده. مقاله به تحلیل مداوم در صفحه فعلی

و بحث در Net4People (https://github.com/net4people/bbs/issues/519) ارجاع میدهد، که نشاندهنده ارتباط با بحثهای قبلی مانند مسائل #519 در GitHub است.

تحلیل و اهمیت:تأثیر بر تحقیقات سانسور: این نشت، بزرگترین تا به امروز، میتواند اطلاعات فنی ارزشمندی در مورد GFW و صادرات آن ارائه دهد، که برای محققان، فعالان و توسعهدهندگان ابزارهای ضدسانسور مفید است. حجم دادهها (۶۰۰ گیگابایت) امکان تحلیل عمیق کد منبع و لاگها را فراهم میکند. پیامدهای جهانی: با تمرکز بر صادرات به کشورهای "کمربند و جاده" مانند میانمار، این نشت شواهدی از گسترش سانسور چینی ارائه میدهد و میتواند به آگاهی بینالمللی در مورد نظارت اینترنتی کمک کند. ارتباط با گزارش قبلی: این مقاله گسترش و تحلیل دقیقتری از مسئله #519 در GitHub net4people/bbs ارائه میدهد، که بیش از ۱۰۰,۰۰۰ سند را ذکر کرده بود، اما حالا حجم را به ۶۰۰ گیگابایت افزایش میدهد و جزئیات MESA را اضافه میکند.

توصیهها:بررسی امن اسناد: مقاله توصیه میکند دانلود و تحلیل مواد نشتشده فقط در ماشین مجازی ایزوله (isolated virtual machine) انجام شود تا از خطرات امنیتی جلوگیری شود. تحلیل فنی: محققان باید کد منبع و لاگها را برای شناسایی روشهای سانسور (مانند DPI و مسدودسازی VPN) بررسی کنند. اشتراکگذاری و همکاری: اطلاعات غیرحساس را به صورت عمومی به اشتراک بگذارید و با جوامع مانند Net4People همکاری کنید تا آگاهی افزایش یابد. اقدامات قانونی و اخلاقی: با توجه به حساسیت موضوع، تحلیل را با رعایت قوانین محلی و تمرکز بر جنبههای تحقیقاتی انجام دهید.

منبع:این گزارش بر اساس محتوای مقاله در https://gfw.report/blog/geedge_and_mesa_leak/en/ تهیه شده است.

فایروال یا ماشین مرگ؟

طبق یه سری دیتای لو رفته از GFW چین که InterSecLab منتشر کرده، یه شرکت چینی به اسم Geedge حسابی داره توی فیلترینگ و جاسوسی اینترنتی، بازی رو عوض میکنه! حالا چی به چیه؟ خلاصهش اینه که اینا نرمافزارهای شرکتهای غربی و پروژههای اپنسورس رو (بدون رعایت کپیرایت!) کش رفتن و باهاشون ابزارهای فیلترینگ ساختن. ابزارهاشونو مستقیم به ISPها (همونایی که بهمون اینترنت میدن) توی کشورای مختلف میفروشن و از راه دور به همهچیز دسترسی دارن.

حالا این ابزارا چیکار میکنن؟ میتونن لحظهای لوکیشنت رو وقتی با نت موبایل وصلی پیدا کنن. از عادتهای آنلاینت (مثل اینکه چی سرچ میکنی، کجا میری) یه پروفایل بسازن و کامل زیر نظرت بگیرن. اگه از VPN استفاده کنی، بهت لقب "VPN-user" بدن و میتونن بعداً VPNت رو توی یه اپراتور دیگه فیلتر کنن. مثلاً اگه از یه اپراتور به اون یکی سوئیچ کنی، بازم گیرت میندازن! همینطور میتونن با بدافزارهای میانی (یه چیزی تو مایههای جاسوس وسط راه) ترافیکت رو آلوده کنن و ایمیلها، رمزهات، و هرچی غیررمزنگاریشده ازت هست رو ببینن. حتی میتونن به کارای قبلیت نگاه کنن؛ مثلاً اگه قبلاً یه سایت باز بوده و توش گشتی، میفهمن چیکار کردی. خدمات دیگه مثل DDoS (حمله برای خراب کردن سایتها) هم میفروشن.

یه چیز باحال و ترسناک این بوده که اگه توی یه منطقه (نه شهر، نه استان، بلکه یه تیکه خاص!) اعتراضی بشه، میتونن کل ترافیک اینترنت اونجا رو زیر ذرهبین ببرن. دیتایی که جمع میکنن مستقیم میره برای خودشون تو چین، حتی به دانشجوهای دانشگاههاشون میدن که روش کار کنن! تازه، این دیتا توی ISPهای محلی هم ذخیره میشه. نکته جالب دیگه اینکه ابزارهاشون طوری ساخته شده که به سختافزار خاص وابسته نیست؛ یعنی اگه تحریم بشن، سریع سویچ میکنن به یه دستگاه (اغلب چینی) دیگه.

اما ماجرا وقتی باحالتر میشه که میفهمی این شرکت غیرمستقیم با پول شرکتهای غربی کارشو راه مینداخته، ولی مدرک مستقیم گیر نیومده! اینا فقط یه گوشه از ماجراست. این شرکت داره ابزارهای سانسور و نظارت رو به خیلی جاها صادر میکنه و حسابی داره کنترل اینترنت رو تنگتر میکنه.

© Atomic_anon

🔍 (https://pbs.twimg.com/media/G0yLauuXMAAUFo3?format=jpg&name=large) ircf.space @ircfspace

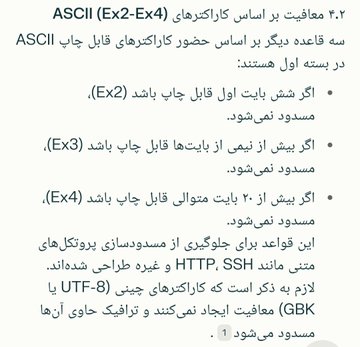

تحلیل فنی IRGFW

شناخت فایروال بزرگ ایران گزارش یکم - دیماه 1403

ما اولین گزارش خود را با عنوان تحلیل فنی IRGFW: شناخت فایروال بزرگ ایران معرفی میکنیم. این گزارش که در دی 1403 منتشر شده است، به بررسی فنی دقیقی از IRGFW، معماری، روشهای عملیاتی و تأثیرات آن میپردازد. موضوعاتی از جمله بازرسی عمیق بستهها (DPI)، فیلترینگ DNS، پروبهای فعال و رفتار پروتکلها در این گزارش پوشش داده شده است. این گزارش منبعی ارزشمند برای پژوهشگران و متخصصانی است که به دنبال درک زیرساخت فیلترینگ اینترنت رژیم اسلامی ایران هستند.

برای مطالعه جزئیات بیشتر، گزارش کامل را از طریق لینک زیر دریافت کنید.

https://irgfw.report/fa/projects/project1/

Net4people

Investigation on Blocking of Reality in IRAN

Investigation on Blocking of Reality in IRAN

تحقیقات

نتایج یک ارزیابی نشونمیده که ترافیک پروکسیهای مبهمسازیشده، حتی با پدینگ تصادفی، چندینلایه از پوشش و استفاده از هندشیکهای TLS مخفیشده توسط فینگرپرینت قابل اعتماد، بازم قابل تشخیص هستن!

Fingerprinting Obfuscated Proxy Traffic with Encapsulated TLS Handshakes

آینده فیلترینگ

سیستم فیلترینگ جدید همراه اول چجوری کار میکنه؟

ماشین لرنینگ ها چجوری کار می کنند؟

Fingerprinting Obfuscated Proxy Traffic with Encapsulated TLS Handshakes

تاثیرات فیلترینگ

خیلی خلاصه بگم به دلیل وجود فیلترینگ: * ۱. دستگاهها و برنامهها به سختی امکان آپدیت دارن و در نتیجه دچار ضعف امنیتی شدن. * ۲. وجود vpnهای بدون هویت باعث افزایش زامبی در شبکه شده. * ۳. خرید سرور داخلی جهت عبور از محدودیتها توسط افراد غیر متخصص باعث افزایش آسیبپذیری شبکه و دیوایسهای زامبی شده. * ۴. الگوی غلط ایران_اکسس که توهم امنیت ایجاد میکنه باعث عدم توجه جدی به مقولهی امنیت شده. * ۵. کوچ متخصصان و سپردن کار به افراد غیر متخصص که این هم بخشیش به خاطر فیلترینگ

و این موارد خیلی زیاده، عمدتا نتایج فیلترینگ و البته بخشیش هم تبعات تحریم و شرایط بد اقتصادی کشوره.

شل کردن فیلترینگ

ما مفهمومی به اسم شل کردن فیلترینگ نداریم.

ابزار جهانی رصد اینترنت

https://ioda.inetintel.cc.gatech.edu/country/IR

مصرف گرایی در حکومت کمونیست اسلامی

مصرف گرایی در حکومت کمونیست اسلامی

انتخابات ۱۴۰۳

۸۷ درصد از مردم به جمهوری اسلامی "نه" گفتند. ۶ درصد از مردم قشر خاکستری اند. ۷ درصد طرفدار جمهوری اسلامی اند. حدود ۴ میلیون نفر.

احتمالا این ۴ میلیون نفر همون هایی هستند خونه سازمانی، شغل اداری، بیمارستان رایگان و خودرو چینی یا ال نود دارند و ذی نفع هستند.

اون ۴ درصدی هم که قالیباف همیشه بهش اشاره می کرد جز همین گروه ۷ درصدی هستند. یعنی بیشتر ۹۰ درصد سرمایه جامعه در اختیار همین گروه ۷ درصدی هست.

بلایی که روشن بودن VPN سر عمر و دوام باتری میاره!

وبسایت GSMArena اومده ۴ گوشی از رده و پردازنده مختلف رو در حالت وبگردی بدون استفاده از VPN و با استفاده از NordVPN تست و مقایسه کرده که نتایجش رو توی تصویر میبینید.

https://x.com/ShahrSakhtAfzar/status/1812397452202213773

مقالات ستار هاشمی

رویکرد یادگیری عمیق برای دستهبندی ترافیک رمزنگاریشده و ارائه یک حمله تحلیل ترافیک شبکه غیرفعال بهمنظور شناسایی وبسایتهای بازدیدشده از طریق شبکه شناس تور، تعدادیاز عناوین پروژههای ستار_هاشمی، وزیر پیشنهادی دولت_پزشکیان رو تشکیل میده.

https://x.com/ircfspace/status/1823434976844448095

جهت مطالعه: https://link.springer.com/chapter/10.1007/978-3-319-73951-9_7

اصلاحیه: در متن «شبکه ناشناس تور» به درستی تایپ نشده بود Content cover image

رفع فیلتر یوتیوب در سایه درآمد یوتیوبرهای ایرانی

کنشگران حق دسترسی آزاد به اینترنت باور دارند رفع فیلتر یوتیوب، پلتفرمهای موازی ایرانی را از بین میبرد یا ادامه فعالیت آنها را با مشکلات جدی مواجه میکند. از سویی برخی کاربران شبکههای اجتماعی میگویند با رفع فیلتر این پلتفرم، درآمدی که تولیدکنندگان محتوای ایرانی از این بستر به دست میآورند از بین میرود، حال باید این سوال را مطرح کرد فیلتر یوتیوب به نفع یا ضرر چه کسی است؟

سیاست انگلستان

این تکه فیلم دهسال پیش از بی بی سی، برای یکبار پخش شد و دیگر دیده نشد.

https://x.com/BGhiasinejad/status/1828757991824527430

هزینههای فیلترینگ

فردای اقتصاد در گزارشی هزینههای فیلترینگ را براساس آخرین دیتایی که یکتانت برآورد کرده است، با چند عدد کلان مانند بودجه وزارت ارتباطات بر روی یک نمودار به تصویر کشیده و مقایسه کرده است. این قیاس نشان میدهد که بودجه وزارت ارتباطات در سال جاری تقریباً نصف گردش مالی بازار فیلترشکن (با فرض اندازه ۳۰ همتی بنا به تخمین یکتانت) است. هزینههایی که بابت فیلترینگ به اقتصاد کشور و مردم تحمیل میشود در کنار صرف زمان وتاثیری که بر کیفیت اینترنت دارد، مهمترین دلایلی است که باید وزارت ارتباطات را ملزم به ارایه راهکارجدی کند. این درحالیست که وزیر ارتباطات تا امروز خود را ملزم به اجرای کامل برنامه هفتم توسعه و شبکه ملی اطلاعات میداند.

https://x.com/filterbaan/status/1829070963066957891

خلاصه کتاب آیشمن در اورشلیم (Eichmann in Jerusalem)

تاریخ بشنویم متن: علی بندری ویدیو: نیما خالدیکیا

خلاصه کتاب آیشمن در اورشلیم رو در پادکست فارسی بیپلاس بشنوید https://bpls.me/q3hh4k

https://www.youtube.com/watch?v=QnGzeEXuwoY

معرفی کتاب آیشمن در اورشلیم کتاب آیشمن در اورشلیم نوشته هانا آرنت با ترجمه زهرا شمس بعد از چندین دهه به زبان فارسی ترجمه شده است. آیشمن در اورشلیم: گزارشی از ابتذال شر کتابی است از هانا آرنت نظریهپرداز سیاسی در سال ۱۹۶۳. در این کتاب آرنت، روایت یهودیای را بازگو میکند که در دوره به قدرت رسیدن آدولف هیتلر از آلمان گریخت، کتاب آیشمن در اورشلیم گزارشی از محاکمه آدولف آیشمن است.

درخواست کمک دولت آمریکا از غولهای فناوری برای دور زدن فیلترینگ اینترنت در روسیه و ایران

دولت ایالات متحده امریکا روز گذشته جلسهای با حضور نمایندگان آمازون، گوگل، مایکروسافت و کلادفلر تشکیل داد تا بزرگان صنعت فناوری را به افزایش پهنای باند سرویسهای VPN تحت حمایت آمریکا، ترغیب کند.

به گزارش رویترز، تقاضا برای سرویسهای VPN تحت حمایت صندوق OTF آمریکا در روسیه، ایران و میانمار افزایش یافته و همین موضوع، کاخ سفید را به برگزاری جلسه با بزرگان فناوری ترغیب کرده است.

رئیس صندوق OTF آمریکا میگوید کاخ سفید از نمایندگان شرکتهای صنعت فناوری درخواست کرد که پهنای باند بیشتری را در قالب طرحهای تخفیفی یا رایگان برای VPNهای تحت حمایت OTF در نظر بگیرند: «طی چند سال اخیر، شاهد افزایش انفجاری تقاضا برای VPNها بودهایم، خصوصا از سوی کاربران ساکن در روسیه و ایران. بهمدت یک دهه و بهشکل منظم، هر ماه از حدود ۹ میلیون کاربر VPN حمایت کردهایم و حالا آن عدد بیش از چهار برابر شده است.»

https://www.zoomit.ir/internet-network/426326-us-big-tech-online-censors-some-countries/

هزینه ماهیانه پرداختی اپراتورهای موبایل و ثابت به شرکتهای یافتار و دوران بابت خدمات فیلترینگ چه مبلغی است؟

در مورد «یافتار پژوهان پیشتاز رایانش» از آخرین صورتهای مالی منتهی به اسفند ۱۴۰۲

جواب : 4,700,114,000,000 ریال

https://x.com/Hamed/status/1832348185336955086

https://x.com/Hamed/status/1832348185336955086/photo/1

فیلترینگ «نسل جدید»؛ فیشینگ با قالبهای حکمرانیپذیر

بررسی تحلیلی مشخصات «پروکسی نسل جدید» شرکت یافتار که به دادستانی تهران ارایه شده است

بررسیهای فیلتربان نشان میدهد که «پروکسی نسل جدید» که مقامات ایرانی از آن صحبت میکنند تنها در مصوبههای شورای عالی فضای مجازی با هدف افزایش ترافیک داخلی و سانسور اثربخشتر پیگیری نشده، بلکه طرحهای فنی پیاده سازی چنین سرویسهای در گذشته نیز سابقه داشته است.

این روشهای به معنی ساده ایجاد یک نسخه جعلی و کپی از سرویس یا سایت غیرایرانی است که به وسیله یک واسطه درخواستهای کاربر را دریافت، بررسی و در صورت لزوم سانسور، سپس به سرویس اصلی ارسال میکنند و پاسخ را نیز پس از دریافت و سانسور به کاربر ارایه میکنند.

چنین روشهای نه تنها امکان جاسوسی گسترده از کاربران را فراهم میکند بلکه عملا به معنی پیاده سازی فیشینگ به روش گسترده خواهد بود.

فیشینگ حملهای از نوع مهندسی اجتماعی است که معمولا از طریق ایمیل و با هدف سرقت اطلاعات ورود به سیستم انجام میشود. یعنی نسخهای جعلی و کپی از سرویس یا سایت مورد نظر ایجاد میشود و با فریب کاربر اطلاعات حساس او را جمع آوری کنند.

بنابراین روش جدید نه تنها باعث از بین رفتن امنیت و حریم خصوصی شهروندان خواهد شد بلکه روشی جدید برای سانسور محسوب میشود.

https://filter.watch/2024/04/05/policy-monitoring-march-2024-next-generation-filtering/

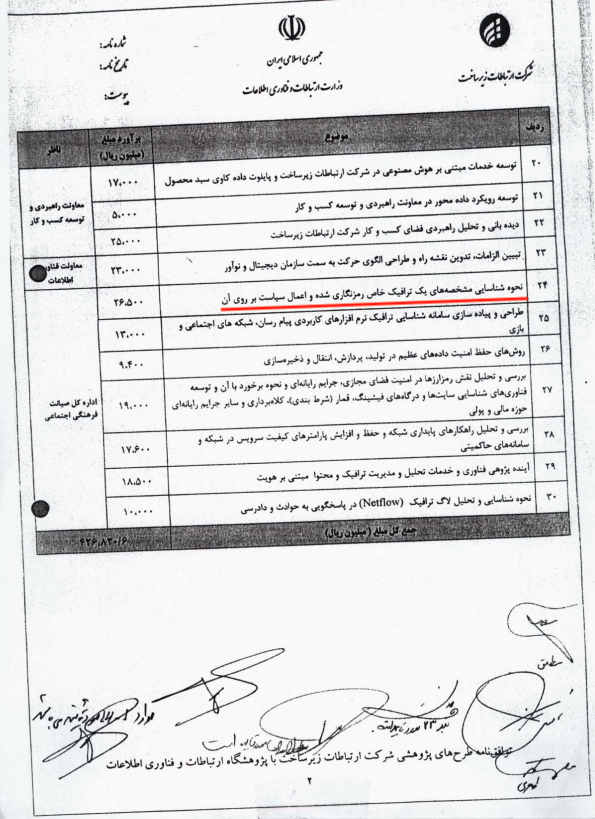

شناسایی مشخصههای یک ترافیک خاص رمزنگاری شده و اعمال سیاست بر روی آن

من پیگیری کردم ولی هیچ قرارداد/اطلاعاتی از این پروژه «شناسایی مشخصههای یک ترافیک خاص رمزنگاری شده و اعمال سیاست بر روی آن» بهم ندادند که بفهمیم کاربردش مثبت بود یا خیر؟

حالا حداقل برآورد ریالیش رو میدونیم. از توافقنامه بین مرکز تحقیقات (پژوهشگاه) و شرکت ارتباطات زیرساخت.

https://x.com/Hamed/status/1833471768196964445

اسامی مجریان طرحهای مرتبط با "شبکه_ملی_اطلاعات" رو گوگل کنید

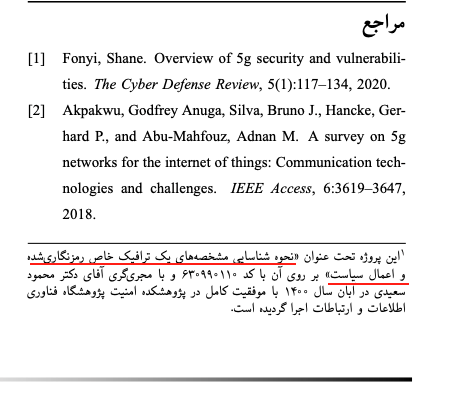

اسامی مجریان طرحهای مرتبط با "شبکه_ملی_اطلاعات" رو گوگل کنید تا ببینید که هستند، چه کارهایی کردهاند و ردشون به کجا میرسه. نسرین تاج نیشابوری (کارشناس ارشد مرکز تحقیقات مخابرات ایران) رو گوگل کردم که اینجا اسمش به عنوان مجری "تدوین پیشنویس طرح جامع امنسازی زیرساخت شبکه ملی اطلاعات" اومده (اعتبار پروژه: ۱۵ میلیارد ریال). فهرست مقالاتش در گوگل اسکالر: https://scholar.google.com/citations?user=zJa4OTgAAAAJ&hl=en این مقاله رو انتخاب میکنیم تا ببینیم چیه: Designing and Implementing two Laboratory Samples of the Intelligent System for Detecting Encrypted VoIP Skype Traffic and the Lantern Escape Tool using Deep Learning Method https://scholar.google.com/citations?view_op=view_citation&hl=en&user=zJa4OTgAAAAJ&citation_for_view=zJa4OTgAAAAJ:UeHWp8X0CEIC طراحی و پیادهسازی دو نمونه آزمایشگاهی سامانه هوشمند شناساگر ترافیک رمزشده VoIP اسکایپ و ابزار گریز لنترن به روش یادگیری_عمیق. نسخه فارسی مقاله رو میتونید در قالب فایل پیدیاف از اینجا دریافت کنید: https://monadi.isc.org.ir/article-1-229-en.pdf اگر بخونیدش منظور و کاربردهای این پژوهش رو به سادگی متوجه میشید. به طور خلاصه این پژوهش درباره اینه که چطوری میشه با یادگیری عمیق ترافیک رمزگذاریشده صدا روی پروتکل اینترنت رو در اسکایپ (واتساپ و...) و فیلترشکن (ابزار گریز) لنترن شناسایی کنند تا به قول خانم تاج "اعمال سیاست لازم" بر روی ترافیک انجام گیرد! در بخش نتیجهگیری مقاله نوشته شده: با دانش کسب شده از مراحل قبلی و شناخت نیازمندیهای فنی و عملیاتی مورد نظر، سکوی آزمایشگاهی جهت توسعه و ارزیابی سامانه در Lantern اسکایپ و ابزار گریز VoIP هوشمند شناساگر ترافیک رمزشده، به دست آقای دكتر محمود سعیدی در آبان ۱۴۰۰ در پژوهشگاه ارتباطات و فناوری اطلاعات ایجاد شد.

https://x.com/nima/status/1749423764134084688

همونطور که در توییت نیما آمده و با توجه به متن مقاله منتشر شده، نمونه آزمایشگاهی در آبان ۱۴۰۰ اجرا شده.

از زمان انتشار RFP در سایت پژوهشگاه فناوری اطلاعات و ارتباطات (آذر ۹۹) دنبالش بودم.

فیلترینگ در حال حذف زبان فارسی از وب است.

بر اساس دادههایی که از سهم زبان فارسی در وب منتشر میشود جایگاه این زبان رو به کاهش است. در حال حاضر «فارسی» زبان دهم در وب و زبان نوزدهم در ویکیپدیا است.

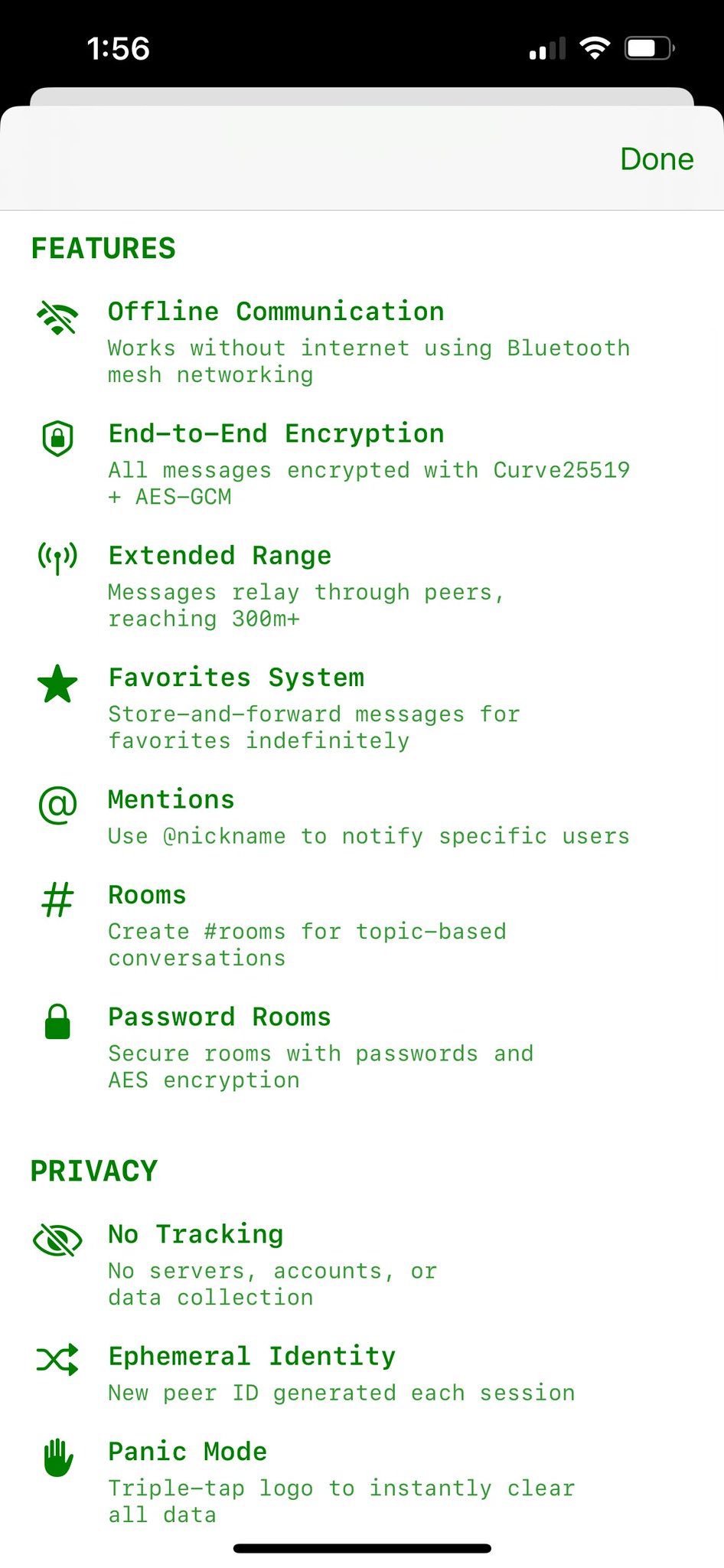

the END of VPNs?!

Ditch your VPN and start using Twingate (it’s FREE): https://ntck.co/twingate

Want to try the teams and business plan? Use my coupon codes to get 3 months FREE: 🚀Monthly Plan: NETWORKCHUCK-MONTHLY 🚀Annual Plan: NETWORKCHUCK-YEARLY

Say goodbye to VPNs for remote access! I've ditched my VPN because they're slow, complicated, and insecure - not to mention outdated! I needed a better solution - one that's lightning-fast and gives me granular control over user access. Enter Twingate, the zero-trust remote access solution that will revolutionize your remote connectivity experience. In this video, I'll guide you through setting up Twingate on your home or business network FOR FREE in just 5 minutes. Don't miss out on this game-changing technology!

https://www.youtube.com/watch?v=IYmXPF3XUwo

اپلیکیشن «ناظر حجاب» جمهوری اسلامی، با هدف گسترش نظارت و کنترل دولتی

در طول سالهای گذشته، جمهوری اسلامی با سرعت در حال تبدیل شدن به یک حکومت با نظارت گسترده بر وجوه مختلف زندگی شهروندان است. کارگزاران نظام در راستای نیل به این هدف سیاستها و سیستمهای مختلفی را برای نظارت و کنترل گسترده شهروندان، تهیه و اجرا کردهاند. از جمله تلاشهایی برای توسعه سیستمهای تشخیص چهره، خدمات دولت الکترونیک، زیرساختهای اینترنت بومی و ادغام دادههای کاربران در بخشهای مختلف. این اقدامات بدون هیچ چارچوب قانونی مشخصی برای حفاظت از دادههای شهروندان انجام شده و راه را برای نظارت گسترده و نقض جدی حریم خصوصی باز گذاشته است.

scamminder.com

Explore the web with confidence. ScamMinder harnesses cutting-edge AI to scrutinize websites in real-time, providing you with a clear safety score and detailed insights. Our comprehensive analysis detects potential red flags and risks, allowing you to steer clear of deceptive traps and protect your digital presence. Simply enter a URL above to start the evaluation and join our community of vigilant netizens.

خاموشیهای اینترنت در ایران: از آبان ۹۸ تا مرداد ۱۴۰۰

تجربهی دسترسی به اینترنت در ایران با محدودیتهای بسیار همراه است که شامل فیلترینگ پلتفرمهای اینترنتی و محتوای آنها، کاهش سرعت ترافیک دادهها، رصد کردن و نظارت بر رفتار کاربران در فضای مجازی میشود. با آنکه این محدودیتها به قصد کنترل و سانسور اطلاعات مدتها است که به طور مستمر اعمال میشوند، افزایش فزاینده خاموشی اینترنت توسط مقامات دولتی کاربران اینترنت در ایران را به شدت نگران کردهاست.

نخستین مورد از خاموشی سراسری اینترنت در آبان ۱۳۹۸ به هنگام اعتراضات مردمی علیه افزایش بهای بنزین رخ داد. دستکم به مدت یک هفته مقامات اینترنت را خاموش کردند تا بتوانند بر سرکوب خشن معترضان سرپوش بگذارند. گرچه از آن تاریخ تاکنون شاهد خاموشی سراسری اینترنت با این وسعت نبودهایم، اما دلیل این امر به هیچوجه کاهش محدودیتها نیست بلکه دولت به تاکتیکهای جدیدتری روی آورده تا بتواند بر تبادل اطلاعات کنترل داشته باشد.

Interplanetary Internet

شاید بشه از ایده اینترنت میان سیاره ای (Interplanetary Internet) برای تحت فشار قرار دادن فیلترینگ استفاده کرد که از مفهوم "شبکه مقاوم به تاخیر" (Delay-tolerant networking) استفاده میکنه. یکی از پیاده سازی های عمومی DTN با عنوان Bundle Protocol تحت RFC9171 منشتر شده.

https://github.com/morgenroth/ibrdtn

در ایران، ورود پهنای باند اینترنت به کشور تحت انحصار دو نهاد دولتی قرار دارد:

پژوهشگاه دانشهای بنیادی: با سهمی ناچیز که تنها اینترنت را در اختیار سازمانهای تحقیقاتی و آموزشی قرار میدهد. 🔹 شرکت ارتباطات زیرساخت: مجری واردات و توزیع پهنای باند برای کاربران عمومی و زیر نظر وزارت ارتباطات. حکومت این انحصار را با بهانه «قدرت چانهزنی بیشتر برای خرید ارزانتر» توجیه میکند، اما در واقعیت، این رویکرد رقابتپذیری را از بین میبرد و کیفیت و قیمت اینترنت را به ضرر کاربران تحت تأثیر قرار میدهد. پشت پردهی فیلترینگ، اختلالات عمدی و ساختار تبادل ترافیک داخلی و خارجی در نقاط تبادل ترافیک (IXP) چیست؟ 🎥 ویدیو کامل را ببینید و اطلاعات بیشتری کسب کنید! 🔻«انحصارنت» کمپین مشترکی است از فیلتربان و @PasKoocheh که به موضوع انحصار_اینترنت در ایران و پیامدهای آن میپردازد. 🔔این کمپین را با هشتگ انحصارنت در شبکههای اجتماعی دنبال کنید.

https://x.com/filterbaan/status/1861701793962504258

انجمن تجارت الکترونیک: هزینه فیلترشکن هزاران میلیارد تومان از سبد خانوار کسر میکند

کاربران اینترنت در ایران ماهانه تا ۱۵۰ هزار تومان برای خرید فیلترشکن هزینه میکنند

گفتوگو با مهدی یحیینزاد، کارشناس فناوریهای اینترنت @iranintltv

ماجرای رویکرد فعلی مسئولان در اعتراض به بازار سیاه فیلترشکن

بازار سیاه فیلترشکن، نتیجه مستقیم سیاستهای محدودکننده اینترنت در ایران است. مسئولان با اعمال فیلترینگ گسترده، کاربران را به استفاده از ابزارهای دور زدن سانسور آن هم با صرف هزینههای اضافی مجبور کردهاند و حالا اعتراض آنها به بازار سیاه فیلترشکن، تنها سلب مسئولیت از خود نیست، بلکه اکنون به ابزاری برای بهرهبرداری اقتصادی و اجرای سیاستهای نظارتی بیشتر در قالب فروش فیلترشکنهای دولتی برای کسب درآمد بیشتر و نظارت بیشتر بر محتوا از طریق اینترنت_طبقاتی تبدیل شده است. 🔻مسئولان تلاش میکنند استفاده از فیلترشکن را به عنوان یک مشکل اصلی جلوه دهند و کاربران را متقاعد کنند که فیلترشکنها نه تنها دسترسی به اینترنت را کند میکنند، بلکه امنیت دادههای کاربران را نیز تهدید میکنند. 🔻این ادعا اغلب با هدف پوشاندن مشکلات بنیادی شبکه اینترنت ایران مطرح می شود. مانند ناکارآمدی زیرساختهای اینترنت که در مواقع قطع مسیرهای اینترنت بین المللی و یا عدم مدیریت بحران در مواقع قطع برق مشخص است. و یا پوشاندن مواردی مانند اجرای اختلالهای عمدی در اینترنت و کاهش هدفمند پهنای باند. 🔻در واقع به جای تقویت زیرساختهای شبکه برای مقابله با تهدیدات سایبری و سایر بحرانها، مشکلات به گردن کاربران و ابزارهای آنها برای دورزدن سانسور انداخته میشود.

کاربران ارزشی

کاربران ارزشی، بسیجی و حتی اکانتهای ناامن، چگونه به راحتی به اینترنت وصل می شوند، این پیام را بخوانید. «همسر من بسیجی فعال هستش. ایشان قبل از ازدواج با من فعالیت زیادی در بسیج داشته و الان خط تلفنش بدون فیلتر است یعنی بدون فیلترشکن به همه جا دسترسی داره و حتی مال بقیه دوستاشم همینجوری هستش. وظیفه اصلیشون با اینترنت بدون فیلتر اینه که ازشون میخوان تو تاریخ مشخص بیان توییت بذارن یا کامنت بذارن هشتگ بذارن و با پیج فیک بیان لایک کنند. تعداد زیادی پیام برای خودش و دوستانش از بسیج میاد که ازشون میخوان که کدوم پستها رو لایک کنند یا چه کامنتی بزارن! این ویدئو رو هم از گوشی همسرم گرفتم» -ارسالی از همراهان

https://x.com/TavaanaTech/status/1862105451132866624

Geph

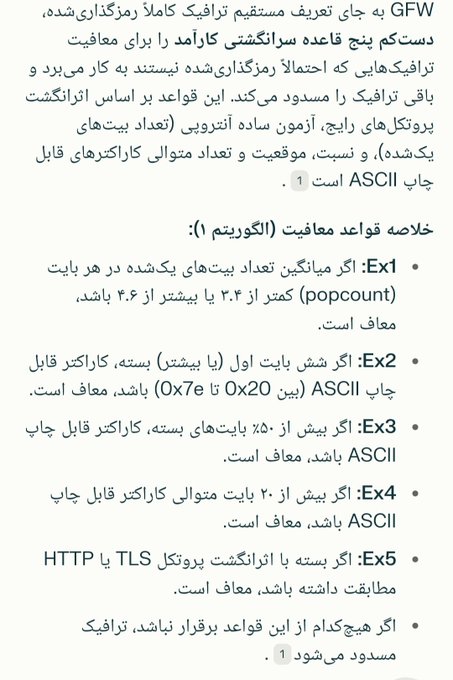

We just observed unprecedented, rapid, blanket blocking of high-entropy traffic on MCI, a popular Iranian ISP.

We've deployed preliminary countermeasures; more solutions coming tomorrow.

More details: https://github.com/geph-official/geph5/issues/51

To our users on MCI: let us know if Geph is working for you!

Problem Detection: Engineers discovered that certain types of internet traffic in Iran (specifically with MCI, an Iranian internet service provider) were being blocked Some connections work while others don't, depending on how they're configured

Investigation Findings: They tested different types of data being sent: Regular text (like "hello world") worked fine ✔️ Random or encrypted data was blocked ❌ Simple repeating patterns worked ✔️

Conclusion: Iran's firewall (IRGFW) appears to be blocking "high-entropy" traffic "High-entropy" means data that looks random or encrypted The firewall seems to check if the data can be compressed easily If it can be compressed (like repeated text), it passes If it can't be compressed (like encrypted data), it gets blocked

Confirmation: This was confirmed by another user who noted that Iran has upgraded their firewall to block this kind of traffic Similar issues were observed with other protocols (VMESS and ShadowSocks)

This is essentially describing a sophisticated form of internet censorship where instead of blocking specific services, the firewall tries to detect and block encrypted or obfuscated communications based on how random the data appears.

research

Hi, I did a very small test. I think your point is valid for MTN irancell. I think it depends on how much traffic they have on their networks and their technical capabilities to perform the task you explained. I couldn't get any number on internet traffic share of mci hamrah-e-avval and mtn irancell in Iran. But I am sure mci has a greater share of the whole country's internet traffic. MTN plays the roll of private sector(MTN group, south Africa) . MCI is the government owned company. MCI is the dominant one. These are tests I did with MahsaNG free config donation feature. You put your config in the site, it will share with people who can connect to it, analyse it based on their operator and ping they get.

https://github.com/XTLS/Xray-core/discussions/3269#discussioncomment-11567275

فاند آمریکا

آدرس سایتی که پروژههای فاند شده رو لیست کرده معرفی کردم و توی اونسایت خیلی شفاف میشه اسامی، جزییات و مبالغی که بهشون کمک شده رو بررسی کرد.

فارغ از موافقت یا مخالفت با تصمیم اخیر ترامپ، یا وجود یه سری پروژه ناموفق در لیست از دیدگاه من و سایرین، این خبری نبود که بشه نادیده گرفت و خیلی راحت ازش عبور کرد؛ ابعاد و تاثیرات اون در آینده نزدیک احتمالا روشنتر میشه.

سایفون، اوتلاین، لنترن، وایرگارد، رستم، تور، اپنویپیان، سیگنال و ...، از جمله پروژههایی هستن که مشمول تصمیم اخیر ترامپ برای متوقفکردن کمکهای خارجی شدن!

https://x.com/ircfspace/status/1883962665820709214

ابراز نگرانی فعالان ایرانی از قطع کمکهای خارجی آمریکا: «هدیه ترامپ به مستبدان در تهران»

تصمیم رییسجمهوری آمریکا برای متوقف کردن تمامی کمکهای خارجی موجی از نگرانی را در میان فعالان ایرانی برانگیخته است. آنها بیم دارند که این اقدام، برنامههای مرتبط با ایران را تحت تاثیر قرار دهد و موجب شود جمهوری اسلامی دسترسی شهروندان به اطلاعات را بیش از پیش محدود کند.

ایراناینترنشنال مطلع شده است شماری از سازمانهای حقوق بشری ایرانی، برنامههای مرتبط با آزادی اینترنت و فعالان حوزه رسانه و جامعه مدنی، پیامهایی دریافت کردهاند که از تعلیق سه ماهه بودجه آنان حکایت دارد.

دونالد ترامپ، اول بهمن در نخستین روز از آغاز دوره ریاستجمهوری خود، با صدور یک فرمان اجرایی، کمکهای خارجی ایالات متحده را به مدت ۹۰ روز به حالت تعلیق درآورد تا کارآیی و همسویی آنها با سیاست «اول آمریکا» مورد بررسی قرار گیرد.

یک یادداشت داخلی که میان مقامها و سفارتخانههای آمریکا توزیع شده، نشان میدهد وزارت خارجه این کشور اکثر برنامههای جاری کمکهای خارجی را متوقف کرده و آغاز کمکهای جدید را نیز به حالت تعلیق درآورده است.

بر اساس آمار رسمی دولتی، واشینگتن بزرگترین اهداکننده کمکهای بینالمللی در جهان است و تنها در سال مالی ۲۰۲۴، بالغ بر ۳۹ میلیارد دلار در این مسیر هزینه کرده که از این مبلغ، ۶۵ میلیون دلار به تامین مالی برنامه «دموکراسی منطقهای خاور نزدیک» موسوم به NERD، تحت مدیریت وزارت خارجه آمریکا اختصاص یافته است.

بنا بر گزارش سرویس تحقیقات کنگره، این برنامه از سال ۲۰۰۹ تا کنون منبع اصلی حمایت آمریکا از حقوق بشر و جامعه مدنی در ایران بوده است.

یکی از دریافتکنندگان کمکهای وزارت خارجه آمریکا در رابطه با تصمیم اخیر ترامپ گفت: «به ما بهصورت کتبی اطلاع داده شد که باید تمامی فعالیتهای مرتبط با این برنامه را متوقف کنیم، از پنجم بهمن هیچ هزینه جدیدی ایجاد نکنیم و تا حد امکان، تعهدات خود را لغو کنیم.»

او افزود: «به نظر نمیرسد کسی به پیامدهای این تصمیم اندیشیده باشد. ابهامی که در اطلاعیه دریافتی [درباره قطع کمکها] وجود دارد، واقعا غیرقابل باور است. مشخص نیست این فرآیند چقدر به طول خواهد انجامید.»

وزارت خارجه ایالات متحده به درخواست برای اظهار نظر درباره این تصمیم، پاسخ نداد.

https://www.iranintl.com/202501271897

شاخص ترین پروژهایی که توسط OTF ساپورت شدن تا VPN برسونن به ایرانیا در سال 2024 و 2023 رو در OTF میتونید ببینید, برای اولین بار با سرویس NoteBookLM گوگل کار کردم که ببینم چیه 23 میلیون دلار در سال 2024 و 18.4 میلیون در 2023 و مجموعا 41.3 میلیون دلار در 2سال http://opentech.fund

ایرانسک (IranSec)

گروهی به نام ایرانسک (IranSec) با دریافت فقط یک فقره فاند سال 2023 از OTF ، به عنوان تولید محتوای مربوط به امنیت کاربرها و فعالین در اینترنت 40875 دلار پول دریافت کرده. اکانت توییتر: @IranSecurity

سال 2013 ایجاد شده و احتمالا تو این بازه زمانی دهساله فاندهای دیگه هم گرفته. این فاندی که OTF داده تو گزارش سالیانهشون بود و سرچ کردن پولهای مربوط به اینجور پروژهها سخته چون به خاطر مسائل امنیتی یا اصلا منتشر نمیکنن یا با تاخیر منتشر میشن و بعضا با عناوین غیرمستقیم.

https://threadreaderapp.com/thread/1884674257390588302.html

alireza_ahmadi

قویترین تکنولوژی موجود برای تحلیل بسته های شبکه (dpi) فقط اطلاعات اولیه بسته ها رو بررسی میکنه. بررسی همه بسته ها، دستگاههایی به بزرگی کل اینترنت رو میخواد. دلیل اصلی اینکه فرگمنت و یا پدینگ میتونه ازش عبور کنه همینه. یعنی سخت افزار فیلترینگ ظرفیت محدودی داره

https://x.com/alireza_ahmadi/status/1884794977789587717

اینترنت طبقاتی علیه خودش 🤔 🌎

همون روزایی که فیلتر واتساپ رو برداشتن، کنارش تصویب کردن که «اینترنت اقشار» هم باید بدن. طرحو دولت داده بود و شورای عالی فضای مجازی هم تصویبش کرد. اینترنت اقشار، اسم جدید یک چیز قدیمیه: «اینترنت طبقاتی».

اما اینترنت طبقاتی چیه؟ تو این ویدیو، «وی» با اسنادی که به دستش رسیده براتون توضیح میده که این اینترنت چیه و از کجا میاد. بعدشم نشونتون میده که چطور با استفاده از سیتیلینک یا روشهای دیگه میتونید از این سیستم علیه خودش استفاده کنید.

انتشار اینترنت افراد خاص بین گروهی از مردم

I(ra)nconsistencies: Novel Insights into Iran’s Censorship

https://github.com/net4people/bbs/issues/451

For Persian and Iranian Readers 🇮🇷 Attached is the translated version of the paper published by FOCI Community, specifically highlighting the section on Iran’s Censorship – Novel Insights into Inconsistencies.

Additionally, an online workshop will be held on February 20, 2025, covering this topic in depth. This translation is provided for those who are interested but may not be able to attend the event.

For reference, the original paper is also attached.

I(ra)nconsistencies: Novel Insights into IRAN’s Censorship

برای خوانندگان ایرانی و فارسی زبان 🇮🇷 نسخه ترجمه شده به زبان فارسی برگرفته از مقالهای که توسط انجمن FOCI منتشر شده است و بخش ترجمه شده از این مقاله که تمرکز بر روی سانسور در ایران و نگاهی نوین به ناسازگاریها در روشهای فیلترینگ را بررسی و تحلیل میکند.

همچنین یک کنفرانس در این زمینه و زمینههای دیگر که در مقاله اصلی به آنها اشاره شده است در تاریخ ۲۰ فوریه ۲۰۲۵ به صورت آنلاین و کاملاً رایگان برای عموم تهیه دیده شده که در صورت علاقهمندی میتوانید به صورت زنده به این کنفرانس ملحق شوید.

https://github.com/net4people/bbs/issues/450

https://www.petsymposium.org/foci/2025/

Iran employs one of the most prominent Internet censors in the world. An important part of Iran’s censorship apparatus is its anal- ysis of unencrypted protocols such as HTTP and DNS. During rou- tine evaluations of Iran’s HTTP and DNS censorship, we noticed several properties we believe to be unknown today. For instance, we found injections of correct static IPs for some domains such as http://google.com on the DNS level, unclear HTTP version parsing, and correlations between DNS and HTTP censorship. In this paper, we present our findings to the community and discuss possible takeaways for affected people and the censorship circumvention community. As some of our findings left us bewildered, we hope to ignite a discussion about Iran’s censorship behavior. We aim to use the discussion of our work to execute a thorough analysis and explanation of Iran’s censorship behavior in the future.

ایراناکسس در شب عید؛ باجگیری دولت از کاربران

ایراناکسس کردن شبکه بانکی موجب اختلال در زندگی روزمره مردم شده که با توجه به نزدیکی شب عید، دامنه این تاثیرات بر امور روزمره مردم، خدمات دولت الکترونیک، امور مالیاتی و حسابداری و خریدهای شب عید را در کنار نیروی انسانی شرکتهای خدماتدهنده اینترنتی و بانکی را بشدت متاثر خواهد کرد.

فشارهای امنیتی و اقتصادی بر استارتاپها و ادامه روند خروج بنیانگذاران از استارتاپها همچنان ادامه دارد و موجب احاطه نهادهای حاکمیتی بر دادههای روزمره کاربران با هزینه کم و سرعت بیشتر میشود؛ امری که تا پیش از این گستردگی به مراتب کمتری داشت.

دولت به بهانه رفع مشکل برق اقدام به هوشمندسازی شبکه برق کرده است که به احاطه بیشتر دولت به دادههای آنلاین کاربران میانجامد و در نهایت منجر به امکان بیشتر حکومت برای سرکوب آنلاین کاربران خواهد شد.

سیاستهای انحصارگرایانه حکومت در زمینه اینترنت باعث شده تا اینترنت به کالایی لوکس و غیر قابل دسترسی برای تمامی اقشار تبدیل شود. موضوعی که در گزارشهای دولتی منتشر شده در زمستان ۱۴۰۳ امسال مشهود است. ادامه این روند منجر به کاهش دسترسی مردم به اینترنت با کیفیت، خروج سرمایهگذاران از بازار اینترنت و تلکام و روی آوردن کاربران به شبکههای داخلی سانسور شده خواهد شد.

https://filter.watch/2025/03/14/network-and-policy-monitoring-government-extortion-of-users/

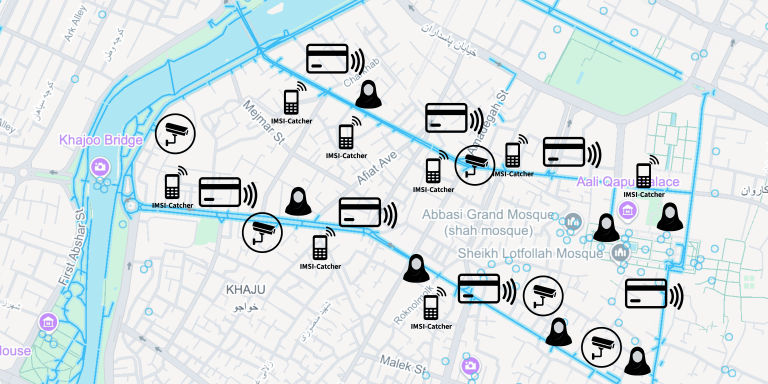

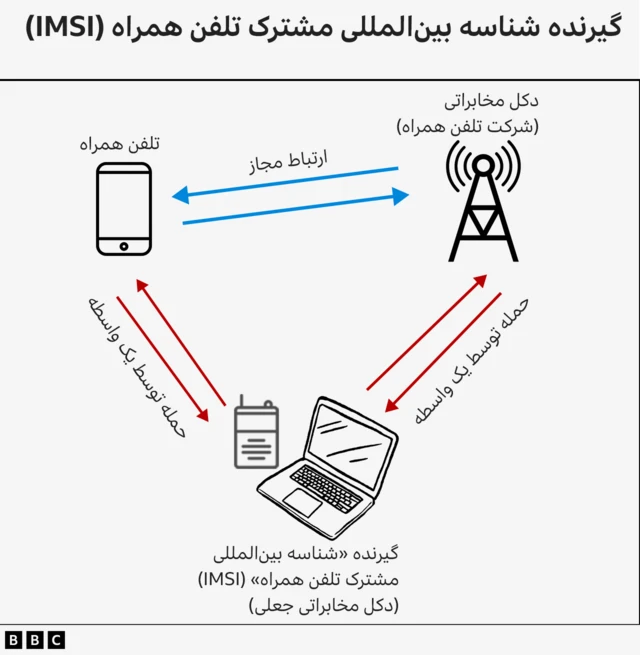

میدان جنگی به نام شهر اصفهان: استفاده هدفمند از IMSI-Catcher و دوربینهای نظارتی برای اعمال قانون عفاف و حجاب

قوانین حجاب اجباری در ایران و واکنشهای اجتماعی به آن، بهویژه پس از جانباختن مهسا (ژینا) امینی، زمینهساز افزایش تلاشهای حکومت برای کنترل پوشش زنان شده است. در این میان، شهر اصفهان به نمونهای بارز از بهکارگیری فناوریهای نظارتی پیشرفته برای شناسایی و ارعاب زنانی تبدیل شده است که پوشش اختیاری را انتخاب میکنند. این گزارش جزئیات سیستمی چند لایه را شرح میدهد که با هدف سرکوب آزادی پوشش زنان از طریق فناوری عمل میکند. این گزارش همچنین چگونگی استفاده از تکنولوژی و دستگاههای International Mobile Subscriber Identity-Catcher یا IMSI-Catcher ها(گیرندههای شناسه بینالمللی مشترک تلفن همراه)، کارتخوانهای بدون تماس و دوربینهای نظارتی در اصفهان برای نقض سیستماتیک حقوق زنان، بهویژه حق حریم خصوصی، آزادی بیان و عدم تبعیض میپردازد.

گزارشها از اصفهان، تصویری نگرانکننده از بهکارگیری هدفمند و سیستماتیک فناوریهای نظارتی برای کنترل بدن زنان و اجرای قوانین حجاب اجباری ارائه میدهند. استفاده ترکیبی از IMSI-Catcher ها، کارتخوانهای بدون تماس و دوربینهای نظارتی، همراه با دسترسی به پایگاههای داده دولتی و همکاری اپراتورهای مخابراتی، ابزاری قدرتمند و چند لایه را برای نقض سیستماتیک حقوق زنان به وسیله شناسایی، ردیابی و ارعاب زنانی ایجاد کرده است که از پوشش اختیاری استفاده میکنند.

فیلتربان برای تحقیق در رابطه با اجرای این طرح در شهر اصفهان با نزدیک به بیست نفر از افرادی که پیامک تهدیدآمیز دریافت کردند و کسانی که به دلیل اشتغال در نهادها و شرکتهای مجری این طرح، دسترسی به شواهد کافی در رابطه با نحوه اجرای آن داشتند، گفتوگو کرده است که هویت همه این افراد برای حفظ امنیت آنها محرمانه باقی خواهد ماند.

فنآوری چند لایه مورد استفاده

این سیستم بر ترکیب سه فناوری استوار است:

گیرندههای شناسه بینالمللی مشترک تلفن همراه (IMSI-Catcher): این دستگاهها که با جعل هویت دکلهای مخابراتی عمل میکنند، قادرند شناسه منحصر به فرد سیمکارت (IMSI) تلفنهای همراه در محدوده خود را ضبط کنند. بررسیها و تحقیقات ما نشان میدهد که مساحتی بین ۳۰ تا ۳۵ کیلومتر مربع از مرکز شهر اصفهان (بهویژه مناطق توریستی) تحت پوشش این دستگاهها قرار دارد.

نحوه عملکرد: این دستگاهها با جعل هویت دکلهای مخابراتی قانونی (BTS) عمل میکنند. تلفنهای همراه در محدوده تحت پوشش، به دلیل قدرت سیگنال بیشتر، به این دکل جعلی متصل میشوند. در لحظه اتصال، دستگاه IMSI (شناسه بینالمللی مشترک تلفن همراه) منحصر به فرد سیمکارت را درخواست و ضبط میکند.

برخی ممکن است IMEI (شناسه بینالمللی تجهیزات سیار) را نیز جمعآوری کنند. این روش از آسیبپذیری امنیتی در شبکه GSM سوءاستفاده میکند که در آن شبکه ملزم به احراز هویت خود برای تلفن همراه نیست. دستگاههای پیشرفتهتر ممکن است تلفنها را مجبور به کاهش سطح شبکه از 3G/4G/5G به 2G کنند تا حمله را تسهیل نمایند. این موضوع باعث تجربه اختلال موقت در تماس تلفنی و یا استفاده از اینترنت توسط قربانی این سیستم میشود.

این دستگاهها در انواع مختلفی به کار گرفته شدهاند:

قابل حمل توسط افراد (Portable): با برد گزارششده ۱۰۰ تا ۵۰۰ متر، توسط مامورانی (احتمالاً از ستاد امر به معروف) برای گشتزنی و نزدیک شدن به زنان هدف و ضبط IMSI آنها استفاده میشود. قابل حمل با خودرو (Vehicle-based): با برد گزارششده ۱ تا ۲ کیلومتر. ثابت (Stationary): با برد گزارششده تا ۵ کیلومتر، احتمالاً برای پوشش دائمی مناطق کلیدی.

کارتخوانهای بدون تماس (Contactless Card Reader): این دستگاهها با استفاده از فناوری RFID یا NFC، اطلاعات ذخیره شده روی تراشههای کارتهای ملی هوشمند یا کارتهای مترو را میخوانند. هدف اصلی، به دست آوردن شماره ملی (کد ملی) فرد است. نکته حیاتی این است که این دستگاهها برد بسیار کوتاهی دارند (کمتر از یکمتر) و ماموران باید به صورت فیزیکی به زنان هدف بسیار نزدیک شوند تا بتوانند اطلاعات کارت را بخوانند. گزارش ادعا میکند که حدود ۵۰ کیلومتر مربع از شهر توسط ماموران مجهز به این دستگاهها پوشش داده میشود. دوربینهای نظارت شهری (CCTV): تصاویر برخی دوربینهای شهری توسط اپراتورهایی از رستههای «پیشگیری» و «فتا» نیروی انتظامی کنترل میشوند. در صورت مشاهده زنی با پوشش اختیاری، موقعیت او به ماموران میدانی مجهز به IMSI-Catcher یا کارتخوان پیامک میشود تا برای شناسایی به محل اعزام شوند. این نشاندهنده یکپارچگی سیستمهای نظارتی موجود با تیمهای رهگیری سیار است. این ادعا در تضاد با اظهارات محسن مظاهری، رییس ستاد امر به معروف اصفهان است که استفاده از دوربینهای نظارت شهری در این فرآیند را انکار کرده است. با این حال، روند کلی افزایش استفاده از نظارت الکترونیکی (شامل پهپاد و تشخیص چهره) برای اجرای حجاب در ایران توسط گزارشهای سازمان ملل تایید شده است.

با توجه به تحلیلهای ارائه شده و با در نظر گرفتن محدودیتها، توصیههای عملی زیر برای افزایش مقاومت کاربران در برابر IMSI-Catcher ها ارائه میشود:

غیرفعال کردن اتصال 2G: این مؤثرترین اقدام فنی منفرد در برابر رایجترین روشهای رهگیری محتوا است. اگر دستگاه اندرویدی شما این امکان را میدهد (از طریق تنظیمات شبکه یا کد ##4636##)، اتصال 2G را غیرفعال کنید. دقت کنید که این کار میتواند تبعات احتمالی بر پوششدهی در مناطق خاص که دسترسی طبیعی به 3G/4G/5G وجود دارند ایجاد بکند. استفاده از برنامههای ارتباطی E2EE: برای تمام مکالمات حساس (پیامها و تماسها)، به جای استفاده از SMS و تماسهای تلفنی استاندارد، از برنامههایی مانند Signal استفاده کنید. به خاطر داشته باشید که این کار عمدتاً از محتوا محافظت میکند، نه لزوماً از تمام فرادادهها. استفاده از VPN معتبر: برای مرور اینترنت، بهویژه در شبکههای نامطمئن یا اگر نگران رهگیری دادههای سلولی هستید، از یک سرویس VPN معتبر و قابل اعتماد، و یا Tor استفاده کنید. هوشیاری نسبت به ناهنجاریهای شبکه: به تغییرات غیرمنتظره مانند افت مکرر به 2G، مشکلات مداوم اتصال یا تخلیه سریع باتری، بهخصوص در شرایط غیر عادی، توجه کنید. این موارد را به عنوان هشدارهای بالقوه در نظر بگیرید، نه اثبات قطعی. استفاده از حالت هواپیما یا کیف فارادی: در مکانهای بسیار حساس یا زمانی که قطع کامل ارتباط مورد نظر و امکانپذیر است، از حالت هواپیما یا برای اطمینان بیشتر، از کیف فارادی استفاده کنید. بهروز نگه داشتن دستگاه: بهروزرسانیهای سیستمعامل و برنامهها را به موقع نصب کنید تا از آخرین وصلههای امنیتی بهرهمند شوید. برنامههای تشخیص IMSI-Catcher: از برنامههای تشخیصدهنده اندرویدی مانند Android IMSI-Catcher Detector (AIMSICD), SnoopSnitch, Sitch, GSM Spy Finder, Cell Spy Catcher با احتیاط فراوان و آگاهی کامل از محدودیتهای قابل توجه آنها (از جمله نیاز به روت یا چیپست خاص) و احتمال بالای نتایج نادرست استفاده کنید. به هیچ وجه برای تضمین امنیت به آنها تکیه نکنید. ممکن است بهتر باشد به دلیل خطر ایجاد حس امنیت کاذب، از توصیه قوی به استفاده از آنها خودداری کرد. کاربران باید دارای دانش فنی دقیق و درستی باشند تا بتوانند از چنین ابزارهای استفاده کنند و اگر چنین دانشی ندارید استفاده از آنها توصیه نمیشود. درک خطرات فراداده: آگاه باشید که حتی با استفاده از E2EE و VPN، ممکن است برخی فرادادههای ارتباطی (مانند زمان، حجم، طرفین ارتباط) همچنان قابل مشاهده باشند.

https://x.com/filterbaan/status/1912828397350252548

بنا بر یافتههای گزارش، این دستگاهها به سه شکل در اصفهان به کار گرفته شده است:

قابل حمل توسط افراد: با برد گزارششده ۱۰۰ تا ۵۰۰ متر برای گشتزنی و نزدیک شدن ماموران به زنان

قابل حمل با خودرو: با برد گزارششده ۱ تا ۲ کیلومتر، برای پوشش مناطق کلیدی.

ثابت: با برد گزارششده تا ۵ کیلومتر، احتمالا برای پوشش مناطق وسیعتر.

گفتهاند که این پیامکهای هشدار را معمولا مدت کوتاهی بعد از اختلال در دسترسی به اینترنت یا قطع شدن مکالمه اینترنتیشان دریافت کردهاند.» دلیل اختلال این است که موبایل بعد از وصل شدن به گیرندههای تجسسی به جای دکلهای واقعی مخابراتی، به سیستم 2G سوییچ میکند و از این طریق راه نفوذ به آن فراهم میشود.

https://www.bbc.com/persian/articles/ckg2qkd7750o

پایان VPN های تانل در ایران؟

رفقا سعی کردم کارای تکراری مثل نصب ثنایی نکنم . یه تعداد تست انجام دادم ، لطفا اگه هنوز درگیر تانل و VPN هستید تست ها رو شما هم انجام بدین و توی کامنت ها بگین که نتیجه ای که گرفتید نسبت به ویدئو چقدر درست بوده .

لیست دستورات :

کانال تلگرام : https://t.me/IrNetworkPlusChannel

فایل متنی در تلگرام :

https://t.me/IrNetworkPlusChannel/3

لینک گروه برای تبادل نظر :

https://www.youtube.com/watch?v=GNsApL1kBP4

فعالبودن MUX میتواند منجر به مصرف شدید پهنای باند در مرور یوتیوب شود

درصورت فعالبودن قابلیت MUX (Multiplexing) در کلاینت یا کانفیگ فیلترشکن، در زمان مرور یوتیوب، رفتار شبکه بهگونهای تغییر میکند که میتواند منجر به مصرف غیرعادی و بالا رفتن چشمگیر ترافیک اینترنت شود.

در اینحالت، با هربار حرکت ماوس یا اسکرول روی ویدیوها (Mouse Hover)، فرآیند preload ویدیو آغاز شده و بهدلیل ماندگاری کانکشنهای چندگانه ادغامشده در یک ارتباط TCP، دانلود محتوا حتی پساز ترک آن ویدیو تا مدت قابلتوجهی ادامه مییابد. در نتیجه، طی تنها چند دقیقه اسکرول در صفحه، بسته به سرعت اینترنت کاربر، ممکن است چندین گیگابایت داده مصرف شود.

در حالت پیشفرض بدون MUX، هر درخواست ویدیویی در یک TCP مجزا انجام شده و مرورگر درصورت لغو یا عدم نیاز، اتصال را فوراً قطع میکند؛ اما با فعالبودن MUX، تمام درخواستها روی یک ارتباط پایدار ارسال میشوند و قطع یک درخواست منفرد، به قطع شدن کل ارتباط منجر نمیشود. این ساختار باعث میشود منابعی که عملاً استفاده نمیشوند، همچنان بارگیری شوند.

پیشنهاد میشود درصورت مرور سنگین یوتیوب، بهویژه با اینترنتهای محدود یا گرانقیمت، ویژگی MUX را در تنظیمات کلاینت یا کانفیگ فیلترشکن خود غیرفعال کنید، تا از مصرف ناخواسته جلوگیری شود.

https://x.com/ircfspace/status/1932363695314628774

ماینر در ایران

در شبکههای اجتماعی از جمله کانال «مملکته»، پستی با این عنوان منتشر شده است: «کاهش هشریت بیتکوین پس از قطع اینترنت در ایران» و با فرض اینکه ۳۰ تا ۵۰ درصد این افت ناشی از قطع اینترنت ایران باشد، برآورد کرده، «چیزی بین ۱۲۰۰ تا ۲۰۰۰ مگاوات برق، معادل مصرف چند کلانشهر» صرف استخراج بیتکوین میشود. بر اساس دادههای سایت http://Blockchain.com از زمان شروع اختلال جدی و قطع اینترنت ایران نرخ هش از حدود ۸۸۵ اگزاهش به حدود ۸۰۰ اگزاهش سقوط کرده است. به عبارتی کمی بیش از ۱۰ درصد افت کرده است. سهم ایران از کل نرخ پردازش هش بیتکوین از حدود ۴/۵ درصد در سال ۲۰۲۱ به حدود ۳ درصد در سال ۲۰۲۴ کاهش پیدا کرده است. با این حساب در صورت قطع کامل اینترنت ایران، نرخ نرخ پردازش هش جهانی هم در همین حدود کاهش پیدا میکند. روشن است که همه افت اتفاق افتاده ارتباطی به قطع اینترنت ایران ندارد و عوامل دیگری مثل افزایش گرمای هوا در نیمکره شمالی موثر بوده است؛ اما اثر ایران چیزی بین ۳ تا ۵ درصد افت را رقم زده است؛ همان نسبتی که در این پستها نیز محاسبه شده است. اگر متوسط مصرف ماینرها را ۳۰ مگاوات را در نظر بگیریم، با فرض اینکه ایران قطع برق ایران عامل کاهش ۴۰ تا ۶۰ اگزاهش باشد، میزان برق مصرفی تا ۱۲۰۰ تا ۱۸۰۰ مگاوات ارزیابی میشود. مدیرعامل شرکت توانیر پیشتر مقدار انرژی لازم برای ماینینگ غیرمجاز را حدود ۲۵۰۰ مگاوات تخمین زدهبود.

GFW

این GFW ما خیلی بدتر از اینه کلا هیچی از ارتباط کاربر براش مهم نیست ولی یه سری چیز درباره نسخه چینی هم بدونیم جالبه

https://x.com/seramo_ir/status/1940496933686333696

حملات سایبری به زیرساخت ارتباطی کشور دوباره اوج گرفت

بررسی سامانه مقابله با حملات سایبری شرکت ارتباطات زیرساخت گویاست که در سه روز گذشته حدود ۱۲ هزار حمله DDos یا منع خدمت توزیع شده انجام شده که بیش از ۱۳ برابر حملاتی بوده که در سه روز پس از زمان آتش بس، اتفاق افتاده است. همچنین این حملات از نظر حجم نیز قابل توجه بوده به گونهای که در سه روز اخیر حجم حملات بیش از ۳ برابر حملاتی بوده که در سه روز پس از آتش بس رخ داده است.

https://www.zoomit.ir/tech-iran/443371-ddos-attacks-on-infrastructure-surge-again/

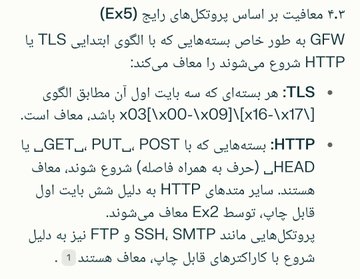

bitchat

جکدورسی پیامرسان بدون نیاز به اینترنت به اسم bitchat رو ساخته، میگه هدفش اینه اینترنت کشوری قطع شد هنوز بشه پیام داد، میاد بر پایه بلوتوث یه شبکه مِش میسازه و پیامها رو بین دستگاهها پخش میکنه تا به مقصد برسن. پیامهاش End-to-End هست، هیچ شناسه و حتی ثبتنام نمیخواد. میتونه تا محدوده ۳۰۰ متری رو پوشش بده، قرار هست تو نسخههای بعدی از WIFI هم استفاده کنن.

قبل از اینکه فنیش رو بگم، فعلا چند تا دعوتنامه نسخه آزمایشی IOS دادن که تمام شد، یعنی فعلا نمیشه نصبش کرد تا نسخه نهایی منتشر بشه.

از نظر فنی دستگاههایی که به هم نزدیک هستن (در محدوده حدود ۳۰ متری) یه خوشه محلی تشکیل میدن. اگه دو تا خوشه در محدوده همپوشانی هم قرار بگیرن، دستگاههای مشترک که بهشون Bridge node میگن، این دو خوشه رو به هم وصل میکنن. پیامها از یه دستگاه به دستگاه دیگه میپرن تا به گیرندههای دورتر برسن.

این پروتکل اجازه میده پیامها از طریق چند دستگاه دست به دست بشن و به گیرندههایی برسن که خارج از محدوده مستقیم بلوتوث هستن.

https://github. com/jackjackbits/bitchat/blob/main/WHITEPAPER.md

پنجمین گزارش کیفیت اینترنت در ایران، توسط کمیسیون اینترنت انجمن تجارت الکترونیک تهران منتشر شد.

پنجمین گزارش کیفیت اینترنت در ایران، توسط کمیسیون اینترنت انجمن تجارت الکترونیک تهران منتشر شد. دادههای فنی و نظرسنجی ملی نشان میدهد ۹۳درصد از جوانهای ایرانی از فیلترشکن استفاده میکنند و وضعیت استفاده از استارلینک هم همچنان افزایشی است.

ایران بدترین وضعیت کیفیت اینترنت در میان ۱۰۰ کشور اول GDP

اگر وضعیت کیفیت اینترنت کشور را بدون توجه به وضعیت دوران «حملهی اسراییل به ایران» در نظر بگیریم، تفاوت محسوسی نسبت به گزارش چهارم (جایگاه ۹۵ از ۱۰۰ کشور) نداشتهایم؛ یعنی همچنان تجربه کاربری اینترنت در ایران با سه گزارهی کند (۸۴ از ۱۰۰)، پر اختلال (۹۲ از ۱۰۰) و محدود (۹۹ از ۱۰۰) توصیف شود. درمجموع بر اساس ردهبندی میانگین سه شاخص در رتبهی ۹۷ از ۱۰۰ کیفیت اینترنت قرار گرفته است.

https://etchamber.ir/internet05

هشدار فوری نوبیتکس به ماینرها: آدرس کیفپولهای قدیمی را تغییر دهید

صرافی ارز دیجیتال نوبیتکس به کاربران خود اعلام کرده که باید آدرسهای کیف پول قدیمی خود را در استخرهای استخراج (Mining Pool) بهروزرسانی کنند. این هشدار پس از تغییر کلیه آدرسهای کیف پول نوبیتکس در پی حادثه امنیتی ۲۸ خرداد ماه اعلام شده است. white تبلیغاتافراک

به گزارش دیجیاتو، نوبیتکس تأکید کرد ماینرهایی که از آدرسهای قدیمی برای دریافت پاداش استخراج استفاده میکنند، ممکن است دارایی خود را به طور کامل از دست بدهند. این صرافی دیجیتال اعلام کرد واریز رمزارز به آدرسهای قدیمی دیگر امکان پذیر نیست و هرگونه انتقال به این آدرسها منجر به از بین رفتن سرمایه کاربران خواهد شد.

بنا به اعلام نوبیتکس، کاربران برای بهروزرسانی آدرسها، باید وارد حساب کاربری خود شوند و از بخش دریافت رمزارز، آدرس جدید کیف پول خود را دریافت کنند. سپس لازم است به پلتفرم استخراج یا سرویس مورد نظر مراجعه کرده و در بخش تنظیمات کیف پول (Wallet Settings یا Payout) آدرس جدید را جایگزین آدرس قدیمی کنند.

نوبیتکس از تمام کاربران به ویژه ماینرها خواست در اسرع وقت نسبت به بهروزرسانی آدرسهای خود اقدام کنند تا از بروز مشکلات احتمالی جلوگیری شود. این صرافی اعلام کرد آدرسهای جدید تنها آدرسهای معتبر برای واریز و دریافت رمزارزها در پلتفرم نوبیتکس محسوب میشوند.

https://digiato.com/iran-technology-news/nobitex-warns-about-using-old-wallet-addresses

💢نبردی برای اینترنت آزاد: دانش بیشتر، فیلترینگ ضعیفتر

در این چند پاراگراف، تلاش کردم به مهمترین سوالها و دغدغههایی که همیشه مطرح میکنید، پاسخی روشن بدهم. جا دارد از علیرضای عزیز، برنامهنویس اسکریپتهای S-UI و X-UI، تشکر ویژهای کنم که در نوشتن این مطلب نقش مهمی داشت.

🔹1. اول ببینیم منبع این حرفها کجاست؟ (ردپای فروشندهها) خیلی وقتها این حرف که "شما باعث شدید فلان روش بسته بشه" از طرف کسانی ترویج میشه که دانش فنی محدودی دارن اما از همین روشها کسب درآمد میکنن (مثل فروشندههای فیلترشکن).👇 /1

وقتی من و امثال من میایم همین روشها رو رایگان به مردم آموزش میدیم، بازار اونها خراب میشه. در نتیجه شروع میکنن به تخریب و حمله کردن، تا مردم رو قانع کنن که این آموزشهای رایگان ضرر داره و عامل اصلی مسدود شدن پروتکلهاست. /1

🔸2. تیم فیلترینگ یک سازمان تخصصی است! سازمان فیلترینگ از تیمی متخصص تشکیل شده که یک وظیفه تماموقت و مشخص دارند. ببینید اساس کار ابزارهایی مثل V2Ray این است که ترافیک خود را کاملاً شبیه به ترافیک عادی وب (مثلاً باز کردن یک سایت معمولی) جلوه دهند تا شناسایی نشوند.👇 /2

وظیفه متخصصان فیلترینگ هم دقیقاً نقطه مقابل است: آنها با تحلیل مداوم شبکه، به دنبال کوچکترین الگوها یا سرنخهایی میگردند که ترافیک عادی را از ترافیک این ابزارها متمایز میکند تا بتوانند آن را شناسایی و مسدود کنند. /2

🔹3. آموزشِ روش استفاده با آموزشِ روش تشخیص فرق دارد! ما داریم یاد میدیم که چطور یک پروتکل را پیکربندی و از آن استفاده کنید. این کار هیچ ربطی به چگونگی مسدود کردن یا تشخیص اون پروتکل نداره. ما در واقع داریم دفترچه راهنما یک ابزار پیچیده رو به زبان ساده برای شما ترجمه میکنیم! /3

🔸4. مشکل اصلی فیلترینگ تشخیص و هزینه است! اینکه فیلترینگ از وجود یک روش باخبر بشه، اصلاً موضوع مهمی نیست! مشکل اصلی برای اونها، تشخیص و هزینه و پیچیدگی مسدود کردن اون روشه. بعضی پروتکلها، حتی اگر متنباز باشن، بازم تشخیص اونها برای فیلترینگ به شدت سخت، زمانبر و پرهزینهست👇 /4

حالا تصور کنید میلیونها کاربر هم از اون روش استفاده کنن. اینجاست که مسدود کردنش تقریباً غیرممکن میشه، چون ضربه فنی و اقتصادی سنگینی به کل زیرساخت اینترنت کشور میزنه. نمونهش پروتکل Reality بود که بیش از ۶ ماه کمر فیلترینگ رو شکسته بود.👇 /4

چون هم پیچیده بود و هم کاربران بسیار زیادی داشت. پس هر چقدر ما بیشتر از یک روش خوب استفاده کنیم، اون روش قویتر و امنتر میشه. /4

🔹5. آسیبپذیری ذاتی در برخی پروتکلها! برخی پروتکلها مثل Trojan و AnyTLS دارای آسیبپذیریها یا «باگ»های ذاتی هستند که حتی توسعهدهندگان اصلی آنها نیز به وجودشان اشاره کردهاند. این ضعفها به طور بالقوه میتوانند به شناسایی ترافیک این پروتکلها کمک کنند.👇 /5

با این حال، نباید تصور کرد که این کار ساده است. حتی با وجود این آسیبپذیریهای شناختهشده، تشخیص و تفکیک ترافیک این پروتکلها همچنان یک چالش بسیار پیچیده و دشوار است.👇 /5

نکته کلیدی مثل همیشه این است که هرچه تعداد کاربران یک پروتکل بیشتر باشد، کار شناسایی و مسدود کردن آن به دلیل حجم بالای ترافیک، سختتر و پرهزینهتر میشود. /5

🔸6. هدف ما چیست؟ استقلال شما از بازار فیلترشکن کاری که ما به عنوان تولیدکنندههای محتوای رایگان کردیم این بود که به شما یاد بدیم چطور با یک هزینه خیلی کم، یک فیلترشکن امن، سریع و شخصی برای خودتون و خانوادهتون بسازید. 👇 /6

تا مجبور نباشید از فروشندهها، کانفیگهای گرانقیمتی بخرید که معلوم نیست چند نفر دیگه هم دارن ازش استفاده میکنن و چقدر امنه. هدف ما، توانمندسازی شماست. /6

🔻نتیجهگیری نهایی:

در مجموع، هر چقدر دانش عمومی برای دور زدن فیلترینگ بیشتر بشه و مردم از پروتکلهای متنوعتری استفاده کنن، هزینه و فشار روی سازمان فیلترینگ به شدت بالاتر میره. پس این آموزشها نه تنها مضر نیست، بلکه موثرترین ضربه به سیستم فیلترینگ محسوب میشه. برای دور زدن فیلترینگ و آموزش تکنولوژی و هوش مصنوعی ما رو دنبال کنید 💚

https://threadreaderapp.com/thread/1958930375864197551.html

MBTI

A database allegedly linked to Iran’s IRGC surveillance program has leaked today. Tens of thousands of Iranian X user profiles and posts were tracked and analyzed with ML models to approximate MBTI personality archetypes from online behavior, apparently used to classify, profile, and prioritize individuals for closer monitoring. The Myers–Briggs Type Indicator (MBTI) is a framework of 16 personality types, e.g., ENTJ “Commanders” as opinion leaders, ENFP “Campaigners” as expressive, INTJ “Masterminds” as planners, INFP “Mediators” as idealists, often used to describe traits such as introversion/extraversion and thinking/feeling.

https://x.com/AnaBeik_GO/status/1960065903988482551

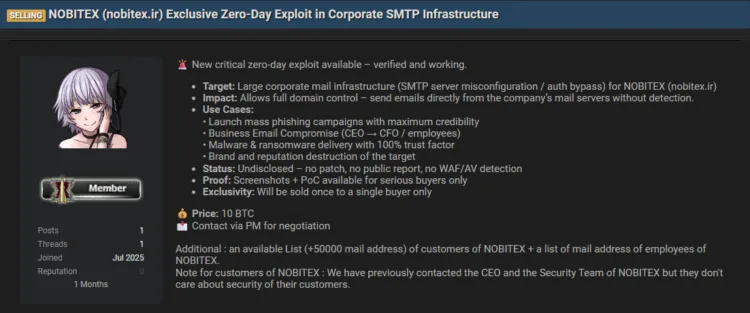

Iranian Crypto Exchange Nobitex Allegedly Targeted by Zero-Day Exploit Sale

Nobitex, a major cryptocurrency exchange based in Iran, is allegedly at the center of a severe security threat circulating on a hacker forum. A threat actor has put a critical zero-day exploit up for sale, claiming it targets the company’s corporate email infrastructure. The seller alleges the exploit allows for a complete takeover of the company’s mail domain, creating a significant risk of sophisticated fraud, malware campaigns, and reputational damage. The exploit is being offered exclusively to a single buyer for a price of 10 BTC.

According to the post, the vulnerability is an SMTP server misconfiguration that enables an authentication bypass, allowing a malicious actor to send emails directly from Nobitex’s official servers without being detected. The potential use cases are severe, including Business Email Compromise (BEC), distribution of ransomware, and highly credible phishing attacks. The seller claims the exploit is currently unpatched and not detected by any firewalls or antivirus solutions.

In addition to the exploit itself, the threat actor claims to be selling associated data allegedly obtained from the company. The seller also noted that they had previously attempted to contact the leadership and security team at Nobitex about the issue but were ignored. The data allegedly for sale includes:

A list of over 50,000 customer mail addresses

A list of employee mail addresses

The http://nobitex.ir email domain is fully controlled by Nobitex and the claim made is not valid. Previously our security team received a similar email and requested a proof of concept and supporting evidence to verify the claim but no response has been provided so far.1/3

At Nobitex, we rely on reputable global service providers for email delivery, and for further assurance, we have also raised this claim with our service provider’s team.2/3

All system accesses at Nobitex are tiered, managed with multi-factor logins, and email access is strictly monitored through security protocols.3/3

دیدم چند روزیه برق نمیره!

آلودگی دستگاههای ایرانیان

جدیدترین گزارش انجمن تجارت الکترونیک تهران واقعیتی تکاندهنده را در مورد آلودگی دستگاههای ایرانیان فاش کرده است. حملات سایبری (DDoS) که از مبدا ایران به سمت اهداف خارجی انجام میشود، در شش ماه اخیر ۶۳ درصد افزایش یافته است. این آمار یعنی دستگاههای کاربران ایرانی بدون اطلاع خودشان، به ابزاری برای حملات سایبری تبدیل شده است.

🔴مهمترین دلیل این پدیده خطرناک، سیاست فیلترینگ و عدم دسترسی مردم به منابع دانلود امن است است که میلیونها کاربر را مجبور به استفاده از اپهای فیلترشکن ناامن کرده است. بسیاری از این ابزارها در واقع بدافزارها و ابزارهایی آلوده هستند که گوشی یا کامپیوتر کاربر را به یک «باتنت» (Botnet) تبدیل میکنند. هکرها سپس در زمان دلخواه، از این هزاران دستگاه آلوده برای حمله هماهنگ به یک هدف در نقطهای دیگر از جهان استفاده میکنند.

❌این وضعیت یک بازی دو سر باخت برای کاربر ایرانی است: از یک طرف، اینترنت او برای حمله به دیگران مورد سوءاستفاده قرار میگیرد که باعث مسدود شدن سیستماتیک IPهای ایرانی در جهان میشود؛ و از طرف دیگر فعالیت این بدافزارها در پسزمینه، هم باعث مصرف شدید و خالی شدن بستههای اینترنت کاربر شده و هزینههای اقتصادی مضاعفی به او تحمیل میکند و هم بهشکلی کنترل دستگاه او در اختيار هکرها قرار گرفته است.

https://x.com/PasKoocheh/status/1962449027665940521

DDOS CLoudFlare

در چند هفتهی اخیر #کلودفلر حسابی درگیر یه سری DDOS سنگین بوده و این داستان باعث شده سیاستهاش خیلی سختگیرانهتر بشه، مخصوصاً واسه سرویسهای رایگانش.

از اون طرف، همین چندروز پیش کلید خصوصیشون هم جعل شده و در نتیجه چندتا سرتیفیکیت جعلی به اسمشون صادر شد. کل این حملهها باعث شده شبکهشون بستهتر بشه و فعلاً هم به اعتراضها و درخواستهای کاربران توجهی نشون نمیدن.

حجم و شدت این اتکها جوریه که بعید میاد کار یه گروه هکری معمولی باشه؛ به احتمال زیاد پشتش یه گروه هکری دولتی باشه.

من فکر میکنم دلیل تغییرات اخیر و محدودیتهای تازه کلودفلر همین خبرها و دلایل امنیتیه، یا شاید هم فرصتی شده که انحصار بیشتری روی وارپ و کل شبکهی انیکست خودشون داشته باشن. اینکه بعداً و با آروم شدن اوضاع همین روند ادامه پیدا کنه یا نه، معلوم نیست، ولی فعلاً همهچی نشون میده اوضاع برعکس اون چیزیه که کاربرا انتظار داشتن.

© Atomic_anon

https://x.com/ircfspace/status/1964197764771750006

پاول دوروف در پی گزارشهای وبآموز علیه هانیپاتها اقدام کرد

کلاهبرداریهای رمزارزی در تلگرام طی سالهای اخیر به یکی از بزرگترین تهدیدها برای سرمایهگذاران تبدیل شدهاند. یکی از شگردهای رایج در این حوزه، توکنهای هانیپات (Honeypot) است؛ جایی که کاربران میتوانند یک توکن را بخرند اما امکان فروش آن وجود ندارد و سرمایه آنها در قرارداد قفل میشود. وبآموز با بررسی و مستندسازی گسترده، دهها کانال و گروه تلگرامی فعال در این زمینه را شناسایی و گزارشهای خود را بهطور مستقیم برای پاول دوروف، مدیرعامل تلگرام، ارسال کرد. نتیجه این تلاشها، اقدام بیسابقه تلگرام در نشانهگذاری ۱۶۰ کانال و گروه تلگرامی کلاهبرداری با برچسب SCAM بود. هانیپات چیست؟

کمیسیون بورس و اوراق بهادار آمریکا (SEC) در هشدارهای خود، هانیپات را یکی از روشهای متداول کلاهبرداری در حوزه داراییهای دیجیتال معرفی کرده است. در این روش:

قرارداد هوشمند طوری طراحی میشود که سرمایهگذار میتواند توکن را خریداری کند اما هنگام فروش با محدودیت یا خطای غیرقابلرفع مواجه میشود.

قربانیان عملاً با دارایی بیارزش تنها میمانند، در حالی که کلاهبرداران توکنهای خود را نقد میکنند و از شبکه خارج میشوند.

به دلیل پیچیدگی قراردادهای هوشمند و نبود آگاهی کافی، تشخیص این نوع کلاهبرداری برای عموم کاربران دشوار است.

مرکز ماهر

مرکز ماهر دیروز با صدور یک هشدار سطح زرد، از همه دستگاههای اجرایی خواسته تا برای بالا بردن امنیت شبکهها و مراکز داده، یکسری اقدامات فوری و پیشگیرانه رو در دستور کار بذارن. توی این هشدار گفته شده مسئولان IT باید ۲۴ ساعته آماده باشن، دسترسیهای مدیریتی از راه دور بسته بشه، خدمات فقط برای کاربرهای داخل کشور (ایران اکسس) فعال باشه، سیستمهای امنیتی و آنتیویروسها بهروز بمونن و وضعیت شبکه و سرورها هم مرتب زیر نظر گرفته بشه. همینطور روی جداسازی دادههای روزمره از آرشیوی، گرفتن بکاپ امن بیرون از شبکه، کنترل سختافزاری سرورها، قطع اینترنت ILOها و گزارش سریع هر رفتار مشکوک هم تأکید شده.

جالب اینجاست که این هشدار، یادآور همون روزهای جنگ ۱۲ روزه هست؛ وقتی که مرکز افتا هم با یک نامه رسمی به مدیران دستگاهها، اعلام آمادهباش سایبری کرده بود. اون موقع افتا هشدار داده بود که احتمال حملات هدفمند سایبری بالاست و همه مدیران IT و مسئولان مربوطه باید توی آمادهباش کامل باشن و تمام الزامات امنیتی رو اجرا کنن.

🔍 ircf.space @ircfspace

سرور شرکت VPN نمیتونه ترافیک عبوری شمارو شنود کنه.

دلیلش اینه که ترافیک ارتباطی https (مثلا وقتی به توییتر یا بانک و سایتی وصل میشید) از قبل رمزنگاری شده. ویپیان فقط این دیتای رمزنگاری شده رو توی یه تونل قرار میده. چیزی که امکان شنود رو میده کلاینتهای آلوده هست، ۹۹ درصد به خاطر نصب از خارج استور رسمی و ۱ درصد هم بعضی از کلاینتها مثل لانترن، نصب روتسرتیفیکیت دارن که خطر شنود کامل دیتارو ایجاد میکنه و بهتره از ویپیانی استفاده کنید که یه کلاینت اوپنسورس در دسترس مثل Open VPN و ... داشته باشه. باز این مشکلی هست که بیشتر توی دسکتاپ پیش میاد.

در مورد دیتایی که سرور شرکت VPN شنود میکنه در همون سطحی هست که ISP شما امکان شنود داره.

فروش دیتا توسط شرکتهای VPN مرسوم هست، کاری که ممکنه ISP ها انجام بدن، چون اونا هم تو همون سطح دیتا دارن، دیتاها شامل اینه که کاربرها چه دامنهها یا IP هایی رو باز میکنن، چقدر ترافیک خرج میکنن، از کدوم شهر هستن و دستگاهشون چه مدلیه. اما دیتای رد و بدل شده شما با سایتها و برنامهها با فرض بر اینکه از یک کلاینت VPN امن استفاده کنید امن هست.

سعی کردم این نسخه کاملتر باشه. باز دیتای بیشتر اینجا میتونید پیدا کنید.

https://shabake.dev/https-vpn-internet-security-guide/

۲۵ سپتامبر ۲۰۲۵ بهعنوان روز جهانی اقدام برای ویپیان

۲۵ سپتامبر ۲۰۲۵ بهعنوان روز جهانی اقدام برای ویپیان نامگذاری شده بود. در این روز، گروه بینالمللی Fight for the Future با همراهی شرکتهای مطرح ویپیان از جمله NordVPN، Surfshark، ExpressVPN، Windscribe و Amnezia نسبت به تهدیدهای ناشی از ممنوعیت ویپیانها و محدودسازی آزادی اینترنت هشدار دادند.

به گفته لیا هولند، مدیر کمپین اینگروه، "ویپیانها ابزار ضروری برای حفظ حریم خصوصی و آزادی اینترنت هستند و محدودسازی اونها میتونه زندگی میلیونها کاربر رو تحت تأثیر قرار بده".

این هشدار در شرایطی مطرح شده که پس از اجرای قانون ایمنی آنلاین در بریتانیا و تصویب قوانین مشابه در ۲۵ ایالت آمریکا، بحث ممنوعیت کامل ویپیان در کشورهایی مانند انگلیس و ایالت میشیگان جدیتر شده است.

در ایران نیز به دلیل سرکوب شدید اینترنت و فیلترینگ گسترده، محدودیتهای فراوانی برای دسترسی آزاد به اطلاعات وضع شده و بخش قابل توجهی از مردم برای دسترسی به اخبار، سایتها، خدمات اینترنتی، پیامرسانهای خارجی و ... از VPN استفاده میکنند.

🔍 ircf.space @ircfspace

VPN Day of Action: Providers and activists call on politicians to "leave VPNs alone"

eptember 25, 2025, is being marked as a global VPN Day of Action. The goal is to spotlight how lawmakers are targeting the best VPNs and considering "outright bans" on the privacy tools.

The effort is being led by Fight for the Future – a group of artists, engineers, activists, and technologists – with leading VPN providers are also taking part.

Fight for the Future is encouraging people to sign an open letter and contact their political representatives.

Windscribe is one of the providers that is "actively participating." It's sending out emails to its users, as well as in-app notifications. The VPN Trust Initiative (VTI), which includes NordVPN, Surfshark, and ExpressVPN, and the VPN Guild, which includes Amnezia VPN, are also confirmed to be participating.

این جدول دقیق نرخ دلار و ...

توسط دکتر محمدحسینرحمتی هیات علمی شریف و رییس وقت اقتصاد کلان سازمان برنامه و معاون فعلی هماهنگی سازمان برنامه تهیه شد. درود خدا بر اهل علم واقعی

اپ های ویپیان محبوب که در ظاهر سازندههای متفاوتی دارند

بر اساس یک تحقیق جدید امنیتی که توسط پژوهشگرانی از دانشگاه ایالتی آریزونا، سیتیزنلب و کالج بودوین انجام شده است، بسیاری از اپهای ویپیان محبوب که در ظاهر سازندههای متفاوتی دارند، در واقع یک «خانواده مخفی» هستند و از یک زیرساخت مشترک استفاده میکنند. خطرناکترین یافته این است که بسیاری از این اپها از رمزهای عبور ثابت و یکسان برای رمزنگاری ترافیک کاربرانشان بهره میبرند؛ درست مانند اینکه تمام خانههای یک شهر از یک کلید یکسان استفاده کنند!

🔑 رمزعبور ثابت (Hard-coded Password) چیست و چرا خطرناک است؟ این رمز، یک کلید رمزنگاری است که در خود اپلیکیشن ذخیره شده و برای تمام کاربرانی که آن را نصب میکنند، یکسان است. پژوهشگران کشف کردند که تعداد زیادی از ویپیانها که از پروتکل Shadowsocks استفاده میکنند، دارای چنین رمزهای ثابتی هستند. این یعنی اگر یک هکر، دولت یا هر شخص دیگری این رمز عبور را (که در فایل اپلیکیشن پنهان شده) پیدا کند، میتواند ترافیک تمام کاربران آن فیلترشکن را به راحتی رمزگشایی کرده و به اطلاعات آنها دسترسی پیدا کند.

❗ کدام ویپیانها این نقص را دارند؟ این تحقیق سه خانواده بزرگ از فیلترشکنها با مجموع بیش از ۷۰۰ میلیون دانلود را شناسایی کرده است. «خانواده اول» که شامل اپهایی مانند TurboVPN، SnapVPN و VPN Monster میشود، همگی به شرکتهایی با سابقه امنیتی مشکوک و مرتبط با چین متصل هستند. این اپها با وجود ظاهر متفاوت، نه تنها مالکیت یکسان دارند، بلکه زیرساخت و از همه مهمتر، ضعفهای امنیتی مشترکی مانند همین رمزهای عبور ثابت را به اشتراک میگذارند.

⚠️ استفاده از چنین ویپیانهایی نه تنها امنیت شما را تامین نمیکند، بلکه به دلیل وجود «شاه کلید» مشترک، میتواند میلیونها نفر را در معرض خطر قرار دهد. این تحقیق نشان میدهد که تعداد بالای دانلود یک اپلیکیشن، به هیچ وجه نشان دهنده امنیت آن نیست.

https://x.com/PasKoocheh/status/1975601444893216921

کانفیگهای سرورلس تحت عنوان GFW Slayer

بر اساس گزارش کاربری که اخیرا کانفیگهای سرورلس تحت عنوان GFW Slayer رو بهطور عمومی ارائه کرده، ترافیک اینترنت ایران (در تحقیقاتی که مستندات اون در رادار کلودفلر مشخصه) در بازهٔ زمانی ۲ هفتهٔ اخیر شدیداً ناپایدار بوده و سقوط کرده؛ در رادار کلودفلر هرکجا که دیتا بیشترین حد خودش رو زده، فایروال امکان تحمل اون ترافیک رو نداشته و به اصطلاح داون شده ...

اتمیک اضافه کرده: برخلاف برخی گمانهزنیها، این داون شدن صرفاً بعلت آپدیت و قویتر کردن فیلترینگ نیست؛ این تغییرات برای مسدودکردن کانفیگهای سرورلس لحاظ شده که به نحوی فایروال رو به زانو درآوردن.

به گفته او، مهندسی پشت این کانفیگها، ترافیکی ارسال میکرده که بررسی و (به اصطلاح تخصصیتر) DPI رو روی اون عملاً غیرممکن و دچار مشکل میکرده.

این کاربر یادآور شده: این شاید نخستین حملهٔ واقعی به فایروال فیلترینگ بوده و نتایج خوبی هم داشته! البته به زودی کانفیگهای سرورلس مجددا آپدیت خواهند شد.

http://radar.cloudflare.com/ir

http://github.com/voidr3aper-ano

اتمیک

کاربری به نام اتمیک در پیام اخیر خودش گفته جالبه که دقیقا وقتی کلودفلر دچار مشکل شده، ترافیک اینترنت ایران طوری دیده میشه که انگار کامل باتنت شده؛ یعنی شبیه ترافیک مشکوک و غیرعادی. میزان ترافیک مشکوک در کشورهای دیگه حداکثر ۷۰ تا ۸۰ درصد میشه، ولی برای ایران به ۱۰۰ درصد میرسه که کاملاً عجیبه. این کاربر این فرضیه رو مطرح کرده که دولت ایران داره به کلودفلر فشار میاره تا اونها سرویسهایی مثل Warp و Workers رو محدود کنن.

Atomic_anon

رفتار GFW در ۲ هفتهٔ اخیر دچار تغییرات بسیار جدی و نگرانکنندهای شده، که مهمترین تحول مربوط به نحوهٔ واکنش DPI به اتصالهای TCP هست. همونطور که میدونیم، یک ارتباط TCP شامل مرحلهٔ هندشیک و بخش keep-alive هست، اما حالا فایروال در همون لحظهٔ آغاز اتصال، SNI رو بررسی میکنه، اون رو با گواهی واقعی تطبیق میده و حتی IP رو ریورس میکنه تا دوباره به دامنهٔ مربوطه برسه. هرگونه عدم تطابق بین SNI و آیپی موجود در کش و فهرست سفید باعث میشه اتصال فوراً ریست و قطع بشه. اگر تطابق وجود داشته باشه اما IP در فهرست خاکستری باشه و همون SNI هم در لیست مسدود باشه، اتصال پس از چند پکت از بین میره. کافیه کوچکترین ترفند یا رفتار غیرعادی در هندشیک TLS تشخیص داده بشه (مثلاً SNI جعلی یا افزونههای عجیب) تا فایروال بهطور فعال اتصال رو ریست کنه. این فهرست خاکستری هر چندوقت یکبار بهطور کامل پاک میشه، و همین باعث میشه اتصالهای طولانی مثل تماسهای تلگرام یا کانفیگهای CDN V2Ray بهطور همزمان از کار بیفتن؛ اتفاقی که معمولاً بین ساعت ۶ عصر تا نیمهشب بهوضوح دیده میشه.

در این مدت، DoH برای همهٔ ارائهدهندگان رایج مثل Cloudflare، Google و Quad9 بسته شده. روشهای قدیمی مبتنی بر قطعهبندی پکتها هم تقریباً بیاثر شدن و نیازمند زمان و تلاش بیشتر هستن. از طرف UDP هم وضعیت بهتر نیست؛ فایروال اگر بتونه هندشیک رو تشخیص بده، پس از چند ثانیه مسیر رو میبنده؛ که پروتکلهایی مانند QUIC و WireGuard بیشترین ضربه رو تجربه کردن. اگر Warp درحال تلاش برای اتصال باشه، فایروال یا اجازهٔ شکلگیری هندشیک رو نمیده یا الگوی رفتاری ارتباط رو شناسایی و اتصال به سرور مقصد رو فوراً متوقف میکنه. در مورد QUIC رویکرد مشابهی وجود داره و حساسیت به رنجهای Warp در هر دو نسخهٔ IPv4 و IPv6 بسیار بالاست؛ بنابراین اتصالها تقریباً فوراً قطع میشن.

در مجموع، وضعیت اینترنت در ایران در این روزها برای کاربران بسیار ناامیدکننده هست. تنها نکتهٔ امیدوارکننده اینه که رنجهای مربوط به CDN همچنان از شدت محدودیت کمتری برخوردارن، اما اتکای کامل به اونها توصیه نمیشه، چون همین موضوع میتونه بخشی از استراتژی فایروال باشه: یعنی نگه داشتن CDNها در وضعیت نیمهفعال، تا مسدودسازی کامل Cloudflare سادهتر از پیدا کردن IPهای ناشناس از ASها و VPSهای نامتعارف باشه.

https://x.com/ircfspace/status/1991931714310938719

بهنظر میاد DPI جدید رفته روی TLS fingerprint enforcement؛ هر انحراف کوچیک از پروفایلهای استاندارد فوراً RST میخوره و QUIC/WG هم بهخاطر probing اولیه نابود میشن. این دیگه بلاک IP نیست؛ یه pipeline جدیدِ statefulه.

The behavior of the GFW in the last 2 weeks has undergone very serious and concerning changes, with the most important development related to the way DPI reacts to TCP connections. As we know, a TCP connection includes the handshake phase and the keep-alive section, but now the firewall checks the SNI right at the moment the connection begins, matches it with the real certificate, and even reverses the IP to reach the corresponding domain again. Any mismatch between the SNI and the IP present in the cache and whitelist causes the connection to be immediately reset and terminated. If there is a match but the IP is in the greylist and the same SNI is also in the blocklist, the connection disappears after a few packets. It's enough for the slightest trick or abnormal behavior in the TLS handshake to be detected (such as a fake SNI or strange extensions) for the firewall to actively reset the connection. This greylist is completely cleared every once in a while, and this is what causes long connections like Telegram calls or V2Ray CDN configs to fail simultaneously; an event that is usually clearly observed between 6 PM and midnight.

During this period, DoH for all common providers like Cloudflare, Google, and Quad9 has been blocked. Old methods based on packet fragmentation have also become almost ineffective and require more time and effort. On the UDP side, the situation is no better; if the firewall can detect the handshake, it closes the path after a few seconds; protocols like QUIC and WireGuard have experienced the most impact. If Warp is trying to connect, the firewall either doesn't allow the handshake to form or identifies the connection's behavioral pattern and immediately stops the connection to the destination server. Regarding QUIC, a similar approach exists, and sensitivity to Warp ranges in both IPv4 and IPv6 versions is very high; therefore, connections are almost immediately cut off.

In summary, the Internet situation in Iran these days is very discouraging for users. The only hopeful point is that ranges related to CDNs still face less restriction intensity, but relying completely on them is not recommended, as this could be part of the firewall's strategy: namely, keeping CDNs in a semi-active state, so that completely blocking Cloudflare is simpler than finding unknown IPs from ASes and unconventional VPSs.

© Atomic_anon

Pattern Matching

. همونطور که میدونید جنگ فیلترینگ دیگه محدود به بستن IP یا پورت نیست، الان با داستان Pattern Matching و Heuristics طرفیم. سیستمهایی مثل GFW روی متادیتا و رفتار ترافیک (Behavioral Analysis) کار میکنن، یعنی دوران Encrypted Tunnel خالی تموم شده و عصر Traffic Shaping شروع شده

-

مشکل پروتکلهای کلاسیک (مثل OpenVPN یا WireGuard) این بود که برای Obfuscation طراحی نشدن. این پروتکلها هدرهای مشخص و High Entropy دارن. DPI (بازرسی عمیق بسته) با یه نگاه به Handshake یا سایز پکتها، میفهمه این ترافیک نرمال وب (HTTPS) نیست و دراپش میکنه.

-

وقتی اینطور شد کارایی مثل تونل کردن تروجان داخل TLS با مشکل TLS-in-TLS مواجه میشد یعنی وقتی یه استریم رمزنگاری شده رو دوباره رمز میکنی، الگوی سایز رکوردها و Timing تغییر میکنه، فایروال هم با Passive Analysis و بدون باز کردن بسته، میفهمه که یه چیزی داره ادای HTTPS رو درمیاره

-

در واقع اینجا بود که XTLS از پروژهی Xray وارد بازی شد اینطوری که XTLS لایه اپلیکیشن و ترانسپورت رو ادغام میکنه. وقتی هندشیک تموم شد، ترافیک رو Direct Stream میکنه. نتیجه؟ پترن ترافیک دقیقاً مثل یک اتصال TLS خام و تکلایه به نظر میرسه.

-

چالش بعدی موضوع SNI Whitelisting بود، فیلترچی پکت ClientHello تورو نگه میداره و SNI (نام دامنه) رو میخونه. اگه دامین توی لیست مجاز نباشه، کانکشن RST میشه ( مثل وقتی که ایکس رو با اینترنت عادی باز کنی )، یه بحثی هم بود دامین فرانتینگ که با دستکاری SNI میشد که الان نمیشه دیگه.

-

بعد پروتکل REALITY اومد، که عملا نیاز به سرتیفیکیت معتبر روی سرور شما رو حذف میکنه. سرور شما نقش Man-in-the-Middle رو بازی میکنه و ServerHello یه سایت معتبر (مثل Microsoft یا Apple) رو میدزده و به کلاینت میده. برای ناظر میانی، شما خودِ اون سایت معتبر هستید.

-

داستان بعدی کلاینت بود، اینطوری که فایروال ترتیب Cipher Suiteها و Extensionهای داخل پکت ClientHello رو چک میکنه. اگه کلاینت شما ،مثلا با Go نوشته شده باشه و پترن متفاوتی از کروم داشته باشه، شناسایی میشه. استفاده از کتابخونه uTLS باعث شد امضای کلاینت کاملا شبیه مرورگر بشه

-

بعدش Active Probing مد شد، یعنی فایروال خودش یه ریکوئست فیک میفرسته سمت سرور شما. اگه سرور ارور بده یا الگوی خاص پروکسی رو برگردونه، IP بلاک میشه، پس کانفیگ درستی باید روی Fallback تنظیم بشه یعنی اگه کلاینت auth نشد، ترافیک رو فوروارد کنه روی یه سایت واقعی تا فایروال گول بخوره

-

الان بهترین چیه؟ Xray Core + VLESS + XTLS-Vision + REALITY + uTLS اینطوری RTT اضافه حذف میشه، وایتلیستینگ SNI فریب میخوره، جلوی Reply Attack ها خوب کار میکنه و طول پکت رو با padding هوشمند پنهان میکنه

-

خلاصه هیچ دکمه قرمزی وجود نداره. ما مثل یه بازی موش و گربهی توی تله افتادیم و و الگوریتمهای ML فیلترینگ هم هر روز قویتر میشن. بنظر من تکیه به پرووایدرهای تجاری ریسکه، راهکار پایدار برای کامیونیتی، Self-hosting روی VPS شخصی و درک عمیق این پروتکلهاست.

https://threadreaderapp.com/thread/1993431291824685502.html

https://x.com/teal33t/status/1993431291824685502

اینترنت ایران محدودتره یا اینترنت چین؟

در این اپیزود از دیجیتک کورش تلاش کرده به کمک تجربه شخصی خودش از چین، اینترنت این کشور را با ایران مقایسه و از برتریها، محدودیتها و وضعیت عجیب اینترنت در این کشور صحبت کند. اینترنت در چین بسیار سریع ولی بسیار محدود است، برعکس ایران که اینترنت بسیار کند و بسیار محدود است. با کورش و دیجیاتو همراه باشید.

گزارش ۲۰۲۵ کلادفلر از اینترنت ایران؛ رکورددار اختلالات عمدی، گرفتار زیرساختهای قدیمی